Questões de Concurso Militar Quadro Técnico 2021 para Quadro Técnico - Primeiro Tenente - Informática

Foram encontradas 50 questões

Correlacione o funcionamento dos recursos de direcionamento de entrada e saída do sistema GNU/Lunix e assinale a opção correspondente.

I - >

II- >>

III- |

( ) Redireciona a saída padrão de um programa/comando/scrip para algum dispositivo ou arquivo ao invés do dispositivo de saída padrão (tela). Quando é usado com arquivos, este redirecionamento cria ou substitui o conteúdo do arquivo.

( ) Redireciona a saída padrão de um programa/comando/scrip para algum dispositivo ou adiciona as linhas ao final de arquivo ao invés do dispositivo de saída padrão (tela). Quando é usado com arquivos, este adiciona a saída do comando ao final do arquivo.

( ) Envia a saída de um comando para a entrada do próximo comando para continuidade do processamento. Os dados enviados são processados pelo próximo comando que mostrará o resultado do processamento.

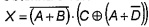

Considere os seguinte valores binários:

A = 1011 B = 1110 C = 0011 D = 1010

Obtenha o valor de X na seguinte expressão:

e marque a opção que apresenta o resultado correto.

e marque a opção que apresenta o resultado correto.

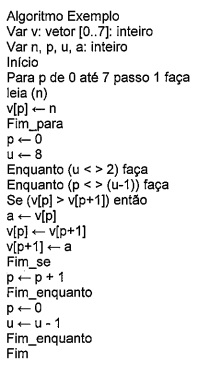

Considere o algoritmo abaixo:

Caso v receba os valores 15, 25, 4, 10, 54, 32, 29 e 44, nessa ordem, após a execução de todos os laços de repetição do algoritmo, assinale a opção que apresenta os valores das posições 4 e 5 do vetor v respectivamente:

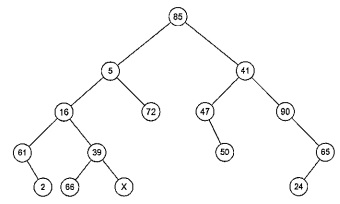

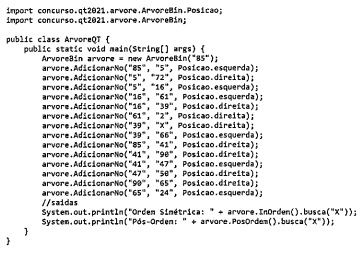

Observe a árvore abaixo:

Considerando que a árvore exibida foi montada de acordo com o trecho do código Java abaixo, assinale a opção que apresenta a posição ao ser visitado o nó "X" em Ordem Simétrica e Pós-Ordem, respectivamente:

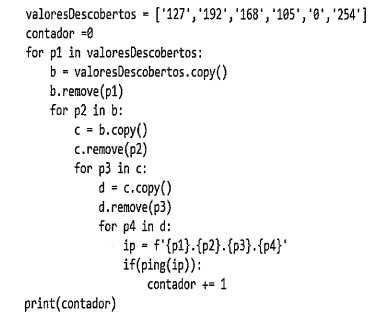

Considere o trecho de código em Python 3 da figura abaixo:

Considere que a função "ping" foi definida anteriormente no script e que todas as estações de trabalho encontram-se configuradas para responder às requisições recebidas por endereços de loopback, sabendo que a função "ping" faz uma requisição ICMP ECHO (eco) para um dado IP, retornando True caso obtenha uma resposta da requisição e False em todos os outros casos. Após a execução do código em uma rede isolada, sem acesso à internet, composta apenas de um roteador de IP 192.168.0.104, 192.168.0.105 e e192.168.0.10, assinale a opção que apresenta o valor que será exibido na tela.

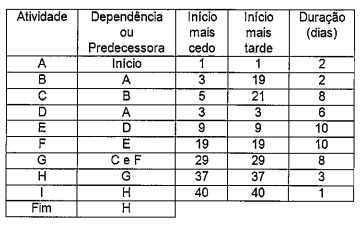

Segundo Heldman (2009), a análise de rede produz o cronograma do projeto, envolvendo cálculos das datas mais cedo e de término mais tarde das atividades do projeto. Considere a tabela abaixo do Diagrama de Rede de um projeto composto por atividades início mais cedo e início mais tarde a seguir.

Coloque V (verdadeiro) ou F (falso) nas afirmativas abaixo, em relação aos dados apresentados e assinale a opção correta.

( ) O caminho crítico é representado pelas atividades: A-D-E-F-G-H-I.

( ) A folga total das atividades A, C, F, G e H é igual a zero.

( ) A folga das atividades B e C é de 16 dias cada atividade.

( ) A folga das atividades é a diferença: término mais tarde menos término mais cedo.

Considere as classes a seguir, presentes em uma aplicação Python 3 orientado a objetos:

As linhas 23 e 25, que contêm a instrução "calcular_salario()", demonstram um conceito da orientação a objetos chamado de:

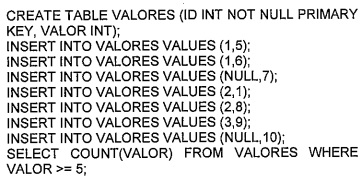

Considere a execução dos seguintes comandos em SQL:

Essa consulta retornará o valor:

Correlacione os Padrões de Projetos com suas respectivas descrições e assinale a opção correspondente.

1 - Adapter

2 - Proxy

3 - Facade

4 - Decorator

5 - Visitor

( ) Envelopa outro objeto para controlar acesso a ele.

( ) Envelopa outro objeto e lhe fornece comportamentos adicionais.

( ) Envelopa outro objeto e lhe fornece uma interface diferente para acessá-lo.

( ) Envelopa um grupo de objetos para simplificar sua interface.

I - Usar consultas parametrizadas fortemente tipadas.

II - Não incluir strings de conexão na aplicação. As strings de conexão devem estar em um arquivo de configuração separado, armazenado em um sistema confiável e as informações devem ser criptografadas.

III - A aplicação deve conectar-se ao bando de dados com a mesma credencial de segurança para todas suas necessidades.

IV - Desativar todas as contas criadas por padrão e que não sejam necessárias para suportar os requisitos de negócio.