Questões de Concurso Militar CBM-PI 2014 para 2° Tenente - Engenheiro Civil

Foram encontradas 10 questões

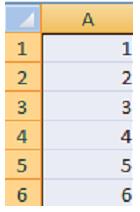

1) A seleção das células mostradas na figura pode ser definida como um intervalo de células.

2) O intervalo de células pode ser representado pelo endereço da primeira célula (canto superior esquerdo), ponto e vírgula (;) e o endereço da última célula (canto inferior direito).

3) O endereço da célula é formado pelo número da coluna e pela letra da linha.

4) O intervalo das células selecionadas na figura pode ser representado por A1:A6.

Estão corretas, apenas:

1) Uma página pode ter várias seções diferentes, cada uma delas com seus próprios cabeçalhos e rodapés, orientação, formatação e espaçamento, entre outras configurações.

2) Os cabeçalhos e rodapés de um documento não podem exibir números de página.

3) O Microsoft Word 2010 provê a adição de proteção ao conteúdo do documento para impedir que ele seja excluído ou alterado.

4) O Microsoft Word 2010 permite apenas o uso da senha admin para proteger todo o conteúdo do documento.

5) Os dados de uma tabela no documento do Microsoft Word 2010 podem ser copiados para uma planilha do Microsoft Excel 2010.

Estão corretas, apenas:

1) O Windows Internet Explorer 10 armazena arquivos de Internet temporários, cookies, um histórico dos sites visitados, informações inseridas em sites visitados ou na Barra de endereços, senhas da web salvas e informações temporárias armazenadas por complementos do navegador quando o usuário navega na web.

2) O Google Chrome 31 permite o uso de várias extensões para alterar a aparência e a funcionalidade das páginas da web.

3) O Mozilla Firefox 26 possibilita a criação de um favorito por meio de um clique no ícone da estrela na Barra de Endereços. Essa estrela ficará preta e seu favorito será criado na pasta "Organização".

4) O Gerenciador de Downloads do Mozilla Firefox 26 permite a exibição de informações sobre cada download, como por exemplo: nome do arquivo, tamanho, tempo restante para término do download e velocidade do download.

Estão corretas:

1) Ao compartilhar uma pasta, todo o seu conteúdo passa a estar disponível para o acesso de todos os usuários da rede.

2) Quando uma pasta é compartilhada em um computador, é criado um caminho para acessar esta pasta a partir dos demais computadores da rede.

3) Ao compartilhar uma pasta, todo o seu conteúdo passa a estar disponível para o acesso dos usuários da rede com permissão.

4) O número máximo de usuários da rede que podem ter acesso simultâneo a uma pasta compartilhada é 2.

Estão corretas, apenas:

1ª Coluna

1) Criptografia

2) Criptografia de chave assimétrica

3) Criptografia de chave simétrica

2ª Coluna

( ) Um algoritmo utiliza uma chave para converter as informações naquilo que se parece com bits aleatórios. O mesmo algoritmo utiliza a mesma chave para recuperar os dados originais.

( ) Converte dados legíveis em algo sem sentido, com a capacidade de recuperar os dados originais a partir desses dados sem sentido.

( ) Utiliza duas chaves diferentes que são relacionadas matematicamente: uma chave encripta os dados e a outra chave decripta os dados.

A sequência correta, de cima para baixo, é:

1) A criptografia de chave assimétrica consiste na criptografia de dados com uma chave privada e na decriptografia desses dados com a chave pública correspondente.

2) Assinatura digital consiste na criptografia de dados com uma chave privada e na decriptografia desses dados com a chave pública correspondente.

3) O algoritmo de criptografia transforma o texto claro em um texto cifrado.

4) O texto cifrado é a mensagem de dados legíveis que é usada como informação de entrada para o algoritmo de criptografia.

Estão corretas, apenas: