Questões Militares

Para exército

Foram encontradas 21.565 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação à teoria de Engenharia de Software, no contexto de projeto no nível de componente para sistemas orientados a objeto, coesão implica que um componente ou classe encapsule somente os atributos e operações muito relacionados entre si e com a classe ou componente propriamente dito. Neste contexto, quanto aos diferentes tipos de coesão, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

TIPO DE COESÃO

1. Funcional

2. Regimental

3. De Comunicação

4. Paralelo

5. De Camadas

DESCRIÇÃO

( ) Apresentado basicamente por operações, este nível de coesão ocorre quando um módulo efetua um e apenas um cálculo e então retorna um resultado.

( ) Todas as operações que acessam os mesmos dados são definidas em uma classe. Em geral, tais classes se concentram exclusivamente nos dados em questão, acessando-os e armazenando-os.

( ) Exibido por pacotes, componentes e classes, esse

tipo de coesão ocorre quando uma camada de mais

alto nível tem acesso a serviços de camadas mais

baixas, mas camadas mais baixas não têm acesso a

camadas mais altas.

Considerando os seguintes operadores de um banco de dados relacional em um comando SELECT:

I. FROM

II WHERE

III. ORDER BY

IV. GROUP BY

V. HAVING

Assinale a alternativa correta que representam os operadores utilizados para filtrar ou restringir linhas no resultado de uma consulta.

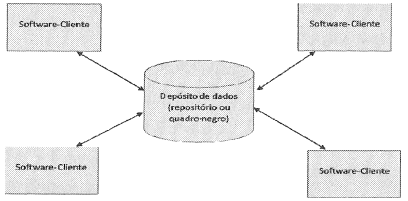

Com relação à teoria de Engenharia de Software, a figura abaixo ilustra um estilo arquitetural na construção de um software para sistemas baseados em computador.

Assinale a alternativa que apresenta o estilo arquitetural proposto pela figura.

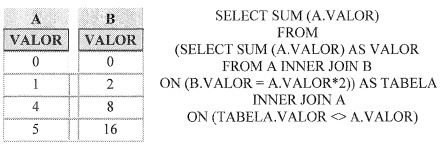

Considere as tabelas A e B e a consulta SQL abaixo:

Teremos como retomo da consulta SQL o número:

Analise as afirmativas sobre as tendências em Sistemas de Informação ao longo dos anos, colocando entre parênteses a letra “V”, quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) Os Sistemas de Informação Gerencial, baseados em relatórios administrativos, surgiram entre os anos 1990 e 2000 com o advento da internet.

( ) Os sistemas de apoio à decisão, apoio interativo e ad hoc ao processo de tomada de decisão gerencial, surgiram entre os anos 1970 e 1980.

( ) Até os 1960, o papel dos sistemas de informação era simples processamento de transações, manutenção de registros, contabilidade e outros aplicativos de processamento eletrônico de dados.

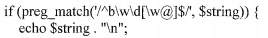

Considerando o trecho de código PHP abaixo:

Assinale a alternativa correta que representa os valores válidos atribuídos à variável $string e que satisfazem à instrução condicional if :

I. $string = ‘wdw@’

II. $string = ‘bb22’

III. $string = ‘bc2@’

IV. $string = ‘b2bb’

V. $string = ‘abcd’

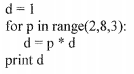

Considere o programa escrito em linguagem Python:

Assinale a alternativa correta que representa o resultado impresso.

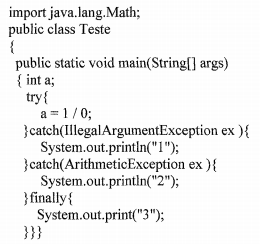

Ao executá-lo, assinale a alternativa correta que representa o que será impresso em tela.

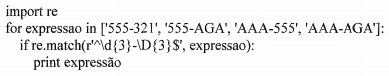

Considere o programa escrito em linguagem Python:

Assinale a alternativa correta que representa o resultado impresso:

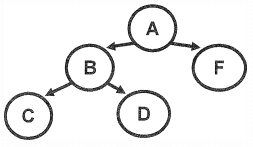

Com relação à figura ilustrativa de uma estrutura de árvore abaixo:

Assinale a alternativa correta que representa um caminhamento PRE-ORDEM

desta árvore.

Assinale a alternativa que completa corretamente as lacunas abaixo.

“O formato de troca de gráficos GIF (Graphical Interchange Format) usa o espaço de cores______ e começa com_______ bits para representar cada uma das dimensões de cores da figura, gerando um total de ______bits por pixel. Depois, cria uma tabela com as ______cores que mais se aproximam das cores usadas na figura original para compactar com perdas a figura.”

Assinale a alternativa que completa corretamente as lacunas abaixo.

“Existem diversas aplicações nas quais dados analógicos precisam ser digitalizados e transferidos para memória de um computador. O processo pelo qual o computador coleta esses dados analógicos é conhecido como ________ de dados. O valor de um único ponto de dado é conhecido como ________ do sinal analógico.”

Analise as afirmativas sobre vulnerabilidades de servidores Web colocando entre parênteses a letra “V”, quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) Ataques de arquivos de amostra permitem ao atacante acessar o arquivo de configuração do servidor.

( ) As extensões de um servidor Web minimizam suas vulnerabilidades.

( ) Ataques de canonização ocorrem sobre aplicativos que tomam decisões de segurança baseado no nome do recurso.

( ) Estouros de buffer frequentemente resultam na capacidade do invasor executar comandos arbitrários na máquina da vítima.

Em relação às tecnologias para softwares maliciosos (malware), associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

NOME

1. Rootkit.

2. Exploit.

3. Flooder.

4. Backdoor.

5. Auto-rooter.

DESCRIÇÃO

( ) Código específicos para uma ou mais vulnerabilidades.

( ) Ferramenta usada para invadir máquinas.

( ) Conjunto de ferramentas usadas depois que o atacante consegue acesso ao nível de root.

( ) Atua usando alguma forma de ataque de

negação de serviço.

Analise as afirmativas sobre redes sem fio, usando o padrão IEEE 802.11i, colocando entre parênteses a letra “V”, quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) O padrão IEEE 802.11i fornece autenticação, integridade de mensagem, e confidencialidade, ao padrão 802.11 na camada de enlace.

( ) Por questões de compatibilidade, o padrão IEEE 802.11i inclui definições de algoritmos de segurança de segunda geração.

( ) O modo de autenticação mais forte do padrão IEEE 802.11i é baseado na estrutura do padrão IEEE 802.1Q para controlar o acesso a uma LAN.

( ) O protocolo usado para autenticação do Access Point é o EAP (Extensible Authetication Protocol).

Sobre o protocolo RIP (Routing Information Protocol) usado para roteamento na Internet:

I. uma das vantagens do RIP é a convergência rápida.

II. o algoritmo de roteamento do RIP detecta explicitamente loops de encaminhamento.

III. para evitar oscilação entre caminhos de custo igual, o RIP especifica que rotas existentes devem ser mantidas até que uma nova rota tenha custo estritamente inferior.

IV. o RIP usa uma métrica de contagem de saltos para medir distâncias.

Após a analise das afirmativas acima, assinale a alternativa correta:

Analise as afirmativas sobre a ruídos em comunicação de dados, colocando entre parênteses a letra “V”, quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) O nível de ruído em uma transmissão é medido como uma relação entre a potência do sinal e a potência do ruído.

( ) O nível de ruído em uma transmissão é medido em decibéis.

( ) O ruído de intermodulação é consequência da proximidade física entre cabos e antenas.

( ) A taxa de erro de um canal não é influenciada pelo tempo de duração do ruído.

( ) Ruídos térmicos são tratáveis e podem ser minimizados para não prejudicar a transmissão.

Um computador usando um modem conectado a uma linha telefônica comum está acessando uma página HTML em um servidor na Internet. Considerando que essa comunicação pode ser modelada por um Modelo de Camadas, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

PROTOCOLO

1. IP

2. TCP

3. V.92

4. PPP

5. HTTP

CAMADA

( ) Transporte

( ) Física

( ) Rede

( ) Enlace

( ) Aplicação

Em relação à influência dos elementos de um sistema computacional sobre o desempenho do sistema, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

COMPONENTE

1. Algoritmo.

2. Compilador.

3. Processador.

4. Sistema operacional.

COMO AFETA O DESEMPENHO

( ) Determina a velocidade de execução das instruções.

( ) Determina a velocidade em que as operações de Entrada/Saída podem ser executadas.

( ) Determina o número de operações de Entrada/Saída.

( ) Determina o número de instruções de

máquina.