Questões Militares

Para exército

Foram encontradas 21.017 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

( ) Uma relação está na primeira forma normal (1FN) se e somente se cada tupla contém um único valor para cada atributo.

( ) Uma relação está na segunda forma normal (2FN) se e somente se ela está na 1FN e todo atributo não chave é mutuamente independente.

( ) Uma relação está na terceira forma normal (3FN) se e somente se ela está na 2FN e todo atributo não chave é irredutivelmente dependente da chave primária.

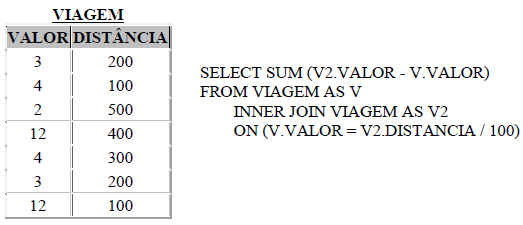

Teremos como retorno da consulta SQL:

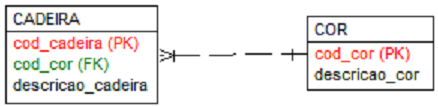

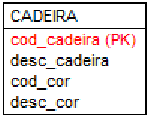

Entretanto, o mesmo modelo apresentado foi implementado no banco de dados utilizando-se uma única tabela CADEIRA, conforme abaixo:

Nestas condições, seguindo as regras de normalização em banco de dados, a tabela CADEIRA implementada encontra-se:

Em relação aos diagramas utilizados pela linguagem UML (Unified Modeling Language), associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

Tipo de Item

1. Item Estrutural

2. Item Comportamental

3. Item de Agrupamento

4. Item Anotacional

5. Item Relacional

Representação

( )

( )

( )

I. O nível 2 é monousuário sem rede.

II. O nível 3 é monousuário com rede.

III. O nível 4 é usado para o administrador de sistema implementar alguma inicialização específica e com modificações em relação à original.

IV O nível 5 é exclusivo para ambiente gráfico.

V. O nível 6 é utilizado para reinicializar a máquina.

Arquivo

1. ifconfig

2. ifup

3. ifdown

4. Pump

5. ethtool

Função

( ) Mostra as configurações de todos os adaptadores de rede ativos na máquina.

( ) Ativa uma interface de rede previamente definida.

( ) Desativa uma interface de rede previamente definida.

O ___________ e o ___________ são sistemas de _______________.

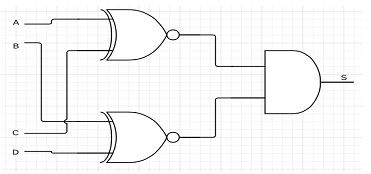

Para responder o item utilize a figura abaixo.

Indique em qual das situações listadas abaixo o circuito lógico da figura produzirá a saída S=1.

I. Como estes firewalls examinam dados da camada superior, eles podem impedir ataques que empregam vulnerabilidade ou funções de aplicações específicas.

II. Ataques de roteamento da origem ocorrem quando a estação origem especifica a rota que um pacote deverá seguir na Internet na tentativa de evitar as medidas de segurança que não analisam as informações do roteamento da origem.

III. A contramedida contra um ataque de falsificação de endereço IP é descartar pacotes com um endereço de origem interno se o pacote chegar por uma interface externa.

IV A política de descarte padrão de pacotes aumenta a facilidade de uso para os usuários finais.

V. A contramedida contra ataques de fragmento pequeno é impor a regra de que o primeiro fragmento de um pacote deverá conter uma quantidade mínima pré-definida do cabeçalho de transporte.

Em relação classificação de intrusos em um sistema, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

Tipo

1. Clandestino

2. Irregular

3. Infrator

4. Mascarado

5. Invasor

Característica

( ) Um indivíduo não autorizado que penetra nos controles de acesso de um sistema para explorar a conta de um usuário legítimo.

( ) Um usuário legítimo que acessa dados, programas ou recursos para os quais não está autorizado.

( ) Um indivíduo que se apodera do controle de supervisor do sistema e utiliza esse controle para escapar de auditorias e controles de acesso.

O termo ___________ se refere a um circuito que _____________ um conjunto de estados predeterminados controlados por ___________ e outros sinais de entrada.

Um esquema de criptografia é computacionalmente seguro se ___________ para quebrar a cifra for _________ ao valor da informação codificada e/ou se _________ para quebrar a cifra for _________ ao tempo de vida útil da informação.

Em relação ao gerenciamento de usuários do sistema operacional Linux, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

Arquivo

1. /etc/passwd

2. /etc/shadow

3. /etc/group

4. /etc/aliases

5. /etc/shells

Função

( ) Contem os nomes dos grupos Unix e uma lista dos membros de cada grupo.

( ) Mantêm senhas criptografadas protegidas contra o acesso não autorizado.

( ) Representa a lista de usuários reconhecidos pelo sistema.

Considerando um serviço de vídeo sob demanda em um sistema operacional multimídia, analise as proposições abaixo e, em seguida, assinale a alternativa correta.

I. No esquema de vídeo quase sob demanda o usuário tem momentos pré-definidos para iniciar o recebimento do fluxo de vídeo.

II. Num esquema de vídeo quase sob demanda, se um fluxo se iniciar a cada dois minutos serão necessários 60 fluxos para que um usuário espere no máximo dois minutos para começar a assistir um filme de duas horas.

III. Não é possível ter controles de pausa e reinício no esquema de vídeo quase sob demanda.

IV Servidores de arquivo para sistemas vídeo sob demanda devem operar com sistemas de arquivo no paradigma pull.

V. Servidores de arquivo para sistemas vídeo sob demanda operam com os mesmos requisitos dos servidores de arquivos para sistemas de banco de dados.

Algoritmo

1. LRU

2. FIFO

3. NRU

4. Envelhecimento

5. Ótimo

Comentário

( ) Não implementável, mas útil como padrão de desempenho.

( ) Excelente, porém difícil de ser implementado de maneira exata.

( ) Boa aproximação do LRU.

I. O espaço de endereçamento virtual é dividido em unidades denominadas blocos.

II. O espaço de endereçamento físico é dividido em unidades denominadas molduras de página.

III. Uma moldura de página tem o mesmo tamanho de um bloco da memória cache.

IV As páginas e as molduras de páginas são sempre do mesmo tamanho.

V. A MMU (Memory Management Unit – Unidade de Gerenciamento de Memória) pode ser um circuito instalado dentro do chip do processador.