Questões Militares

Foram encontradas 90 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um sistema Web desenvolvido em PHP para fazer autenticação de usuários utiliza a seguinte QUERY SQL: SELECT * FROM usuarios WHERE nome = ‘$nome’ AND senha = ‘$senha’;

Um hacker, aproveitando de uma vulnerabilidade nesse código, consegue acesso com nível de usuário, sem saber a senha do mesmo, manipulando os dados de entrada para que esta QUERY seja executada da seguinte forma:

SELECT * FROM usuarios WHERE nome = ‘joao’ AND senha = ‘qualquer’ OR ‘x’ = ‘x’;

Este tipo de ataque é conhecido como

Coloque V (verdadeiro) ou F (falso), nas afirmativas abaixo, assinalando, a seguir, a opção correta.

( ) Um ataque de negação de serviço (DENIAL OF SERVICE - DoS) é uma tentativa de impedir que usuários legítimos de um serviço usem esse serviço.

( ) Em um ataque de negação de serviço distribuído (DISTRIBUTED DENIAL OF SERVICE - DDoS), realizado por meio da inundação de pacotes SYN (SYN FLOODING ATTACK), as máquinas escravas enviam para o alvo selecionado pacotes SYN do TCP/IP, com informações de endereço IP de retorno falso; isso causa lentidão e até o travamento da máquina alvo pois a mesma fica esperando para completar as falsas conexões.

( ) Em um ataque de DDoS Refletor, as máquinas escravas criam pacotes que solicitam uma resposta que contenha o IP de máquinas não infectadas como IP de origem no cabeçalho do pacote. As máquinas escravas enviam tais pacotes à máquina alvo, que responde com pacotes dirigidos para máquinas não infectadas, conhecidas como refletoras.

( ) O rastreamento e identificação da origem do ataque é uma

linha de defesa contra ataques DDoS proposta por CHANG

(2002), que é facilmente alcançável e sempre eficaz para

anular os efeitos do DDoS.

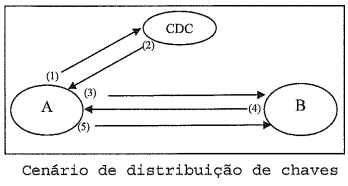

Analise a figura abaixo, que representa um cenário de distribuição de chaves proposto por POPE (1979), citado por Stallings (2008) .

Dados :

- CDC é um Centro de Distribuição de Chaves;

- A e B são dois usuários que desejam se comunicar através de uma conexão criptografada;

- As setas de (1) a (5) representam a comunicação realizada entre cada elemento;

- Considere que: IDi é a identidade de um usuário;

- Ni é um NONCE;

- Ks é a chave de sessão ;

- Ki é uma chave compartilhada entre CDC e usuário;

- E é um algoritmo criptográfico combinado entre os elementos da comunicação;

- f é uma função que realiza alguma transformação em Ni; e

-  é o símbolo de concatenação .

é o símbolo de concatenação .

Com realação à figura e aos dados acima, assinale a opção

INCORRETA.