Questões Militares

Foram encontradas 73 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma mensagem com conteúdo inverídico ou preocupante, que tenha sido enviada supostamente por autores ou instituições de confiança, pode ser denominada boato ou _________.

Os filtros Bayesianos utilizam qual técnica anti-spam?

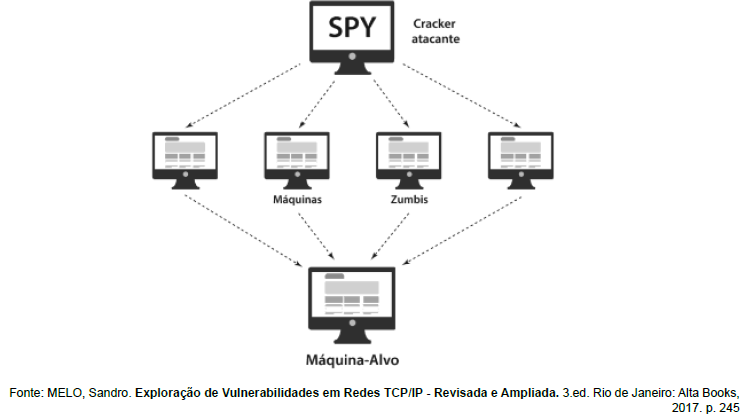

Os zumbis são personagens que atuam no processo que roda no agente responsável por receber e executar os comandos enviados pelo cliente. Geralmente ficam bem escondidos. Em um ataque DDoS com essas características, o que acontece na segunda etapa do ataque?