Questões Militares

Para vunesp

Foram encontradas 10.714 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere a tabela PESSOAS a seguir para responder à questão.

Com o crescimento da tabela PESSOAS, um Administrador notou que houve degradação significativa na execução da consulta:

SELECT

id

, idade

FROM PESSOAS

WHERE

nome LIKE 'R%'

AND profissao LIKE 'V%'

ORDER BY

nome, idade

Para otimizar a busca realizada por essa consulta,

convém criar um índice sobre as colunas:

Considere a tabela PESSOAS a seguir para responder à questão.

ALTER TABLE PESSOAS ADD COLUMN genero VARCHAR(1);

Como resultado, essa operação irá

Considere a tabela PESSOAS a seguir para responder à questão.

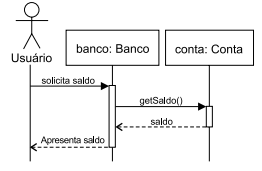

Com base no Diagrama UML de sequência a seguir:

É correto afirmar que

Uma página PHP foi requisitada por meio da URL:

Caso a página requisitada acesse a variável superglobal

$_GET["page"] ela retornará:

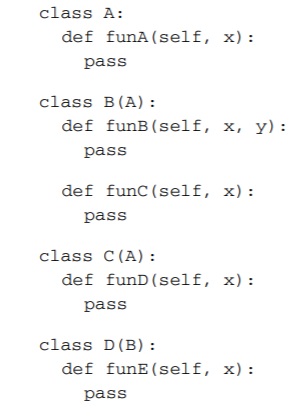

Considere o código em Python 3 a seguir:

Como resultado, uma instância da classe “D” somente

possui acesso ao(s) método(s):

Considere a execução do código C++ a seguir:

#include <iostream>

class Animal {

public:

virtual void falar() = 0;

virtual ~Animal() = default;

};

class Gato final : public Animal {

public:

void falar(){

std::cout << "Miau\n";

}

};

class Cao final : public Animal {

public:

void falar(){

std::cout << "Auau\n";

}

};

int main(){

Animal *a;

a = new Gato;

a->falar();

delete a;

a = new Cao;

a->falar();

delete a;

}

Na programação orientada a objetos, a capacidade de a

classe Animal se comportar de forma diferente em cada

uma das invocações do método falar(), é chamada de:

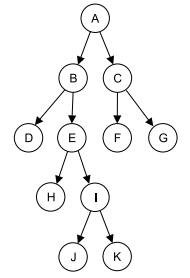

Observe a árvore binária a seguir:

O caminhamento central (infixado) sobre essa árvore

produz a sequência de visitação: