Questões Militares

Comentadas para pm-mg

Foram encontradas 2.062 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

( ) No fragmento do texto “Apesar de ela ter sido treinada nas habilidades básicas necessárias para operar a máquina [...].”, é correto, também, juntar a preposição “de” ao pronome “ela”, ou seja, “dela”.

( ) No fragmento do texto “Situações como essa são muito frequentes no ambiente de trabalho.”, o pronome em destaque estabelece uma relação semântica textual denominada anáfora.

( ) A palavra “equipamento” apresenta uma relação de hiperonímia com a palavra em destaque no seguinte fragmento do texto: “[...] ninguém a ensinou a identificar os sinais de uma máquina mal ajustada.”

( ) No fragmento do texto “Para que o treinamento seja eficaz, ele deve estar intimamente relacionado à maneira como as coisas realmente são feitas na sua organização.”, ocorre o fenômeno da crase porque se trata de uma locução conjuntiva.

( ) No fragmento do texto “[...] com isso, atrasamos as entregas para nossos clientes [...].”, o verbo em destaque nessa oração quanto à predicação é transitivo direto.

( ) No fragmento do texto “Em vez disso, o maître teve de repetir seu pedido de desculpas sem jeito em todas as mesas [...].”, a expressão em destaque pode ser substituída por “Ao invés disso”.

A sequência CORRETA, de cima para baixo, é:

I - a) De acordo com a morfologia, as palavras “não”, “mais” e “desses” são classificadas, respectivamente, como: advérbio, conjunção e pronome. b) A palavra “treinamento” apresenta um sufixo nominal designativo de ação.

II - a) A translineação da palavra “atendente” pode ser “a-tendente” ou “aten-dente”. b) A cedilha é uma notação léxica colocada sobre a letra “c”, a fim de obter o fonema /s/ antes das vogais “a”, “o” e “u" como na palavra “organização”.

III - a) As palavras “sem” e “tem” apresentam encontros vocálicos. b) As palavras “você” e “abacaxí” são acentuadas porque são vocábulos oxítonos terminados em “e” fechado e em “i”.

Há, pelo menos, uma assertiva CORRETA em:

I - Os roteadores têm várias interfaces e, portanto, vários endereços IP.

II - Cada host e roteador na Internet tem um endereço IP que pode ser usado nos campos “identificação” e “endereço de destino” dos pacotes IP.

III - Um recurso que define o IPv4 são seus endereços de 32 bits. IV - Os endereços IPv6 são escritos em notação decimal com ponto.

Estão CORRETAS as assertivas:

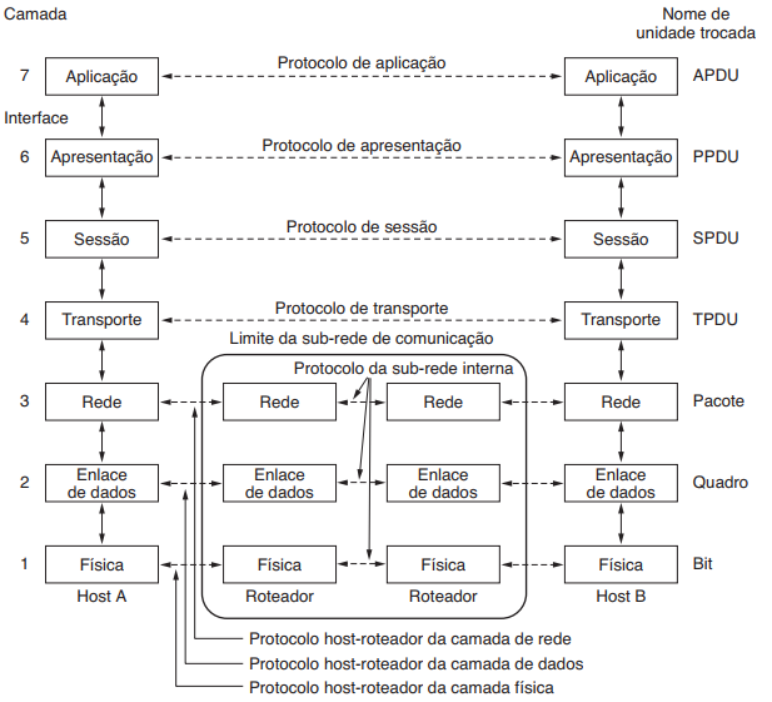

Fonte: TANENBAUM, ANDREW S.; WETHERALL, DAVID J. Redes de Computadores. 5ª ed. Pearson, 2011, p.26, Figura 1.17

I - __________ é uma forma de fraude na Internet. Tipicamente, a vítima recebe um e-mail pedindo para ele ou ela verificar ou confirmar uma conta junto a um banco ou provedor de serviços.

II - Um __________ é um programa que, além da função que aparenta desempenhar, conduz propositalmente atividades secundárias, imperceptíveis pelo usuário do computador, o que pode prejudicar a integridade do sistema infectado.

III - __________ é um programa que coleta informações no computador do usuário e as envia para outra parte. O propósito disso é fazer dinheiro. Não tenta propositalmente danificar o PC e/ou software nele instalado, mas, sim, violar a privacidade.

IV - Um __________ é uma coleção de programas conectados a outros programas similares, via Internet, a fim de realizar tarefas no computador de alguma pessoa. Esses programas podem se comunicar por meio de vários canais para realizar diferentes tarefas, tais como, enviar e-mails de spam ou participar de um ataque distribuído de negação de serviço.

As palavras que completam, CORRETAMENTE, essas lacunas na ordem de cima para baixo são:

I - Incluem programas de computador, tais como programas do sistema, programas do usuário e programas de desenvolvimento.

II - Incluem pessoas e seus conhecimentos.

III - Incluem equipamentos como servidores, PCs, componentes de redes e cabos.

IV - Incluem ativos não tangíveis, tais como a imagem e reputação da organização.

Após análise das assertivas, podemos AFIRMAR que:

I - Ataques de negação de serviço ou Denial-of-Service (DoS), são métodos populares que hackers usam para interromper a disponibilidade e a utilização do sistema de uma empresa. Esses ataques são montados para impedir os usuários de acessar recursos e informações do sistema.

II - Análise qualitativa do risco – tem como objetivo calcular, com base no impacto do risco, o nível do prejuízo financeiro e a probabilidade de uma ameaça se tornar um incidente.

III - Controles de segurança são salvaguardas ou contramedidas técnicas ou administrativas que evitam, neutralizam ou minimizam perdas ou indisponibilidades devido a ameaças agindo sobre a sua correspondente vulnerabilidade.

Está(ão) CORRETA(S) a(s) assertiva(s):

a) confidencialidade

b) integridade

c) risco

d) ameaça

e) vulnerabilidade

( ) se refere a ser correto e consistente com o estado ou a informação pretendida.

( ) potencial causa de um incidente não desejado, o que pode resultar em prejuízo ao sistema ou à organização.

( ) fraqueza de um ativo ou grupo de ativos que pode ser explorada por uma ou mais ameaças.

( ) se refere aos limites em termos de quem pode obter que tipo de informação.

( ) probabilidade de um agente ameaçador tirar vantagem de uma vulnerabilidade e o correspondente impacto nos negócios.

Marque a alternativa que contém a sequência CORRETA de respostas, na ordem de cima para baixo: