Questões Militares

Foram encontradas 4.843 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Analise as afirmativas sobre a Instrução Normativa 4/2010 do MPOG/SLTI que dispõe sobre o processo de contratação de Soluções de Tecnologia da Informação pelos órgãos integrantes do Sistema de Administração dos Recursos de Informação e Informática (SISP) do Poder Executivo Federal, colocando entre parênteses a letra V, quando se tratar de afirmativa verdadeira, e a letra F, quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) Deve ser previsto em edital exigência que os fornecedores apresentem, em seus quadros, funcionários capacitados ou certificados para o fornecimento da Solução, antes da contratação.

( ) Poderá ser objeto de contratação mais de uma Solução de Tecnologia da Informação em um único contrato.

( ) A remuneração dos funcionários da contratada deve ser prevista em edital a fim de evitar problemas trabalhistas.

Enumere, sequencialmente, as camadas (considerando 1 a camada mais baixa) do modelo de referência TCP/IP e, em seguida, assinale a alternativa com a sequência correta.

( ) Hardware.

( ) Aplicação.

( ) Internet.

( ) Interface de Rede.

( ) Transporte.

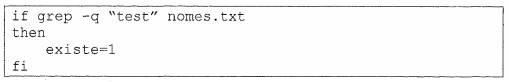

Assinale a alternativa que indica a linha de comando do sistema operacional Linux que é equivalente ao script abaixo (interpretador bash).

Considerando que um usuário deseja montar um sistema de arquivos no sistema operacional Linux, analise as informações abaixo e, em seguida, assinale a alternativa que indica todas as informações obrigatórias para a montagem do sistema de arquivos.

I. O dispositivo relacionado ao sistema de arquivos.

II. O tipo de sistema de arquivos.

III. A capacidade do dispositivo de armazenamento.

IV. O ponto de montagem.

Analise a lista com as áreas gerais de um sistema computacional, colocando entre parênteses a letra V, quando se tratar de uma área que é gerida pelo kernel do sistema operacional Linux, e a letra F, quando se tratar de uma área que não é gerida pelo kernel do Linux. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) Processos.

( ) Barramentos.

( ) Drivers de dispositivos.

( ) Memória.

Considerando a estrutura de discos RAID—Redundant Array of Independent Disks, analise as proposições abaixo e, em seguida, assinale a alternativa correta.

I. Um array RAID é uma unidade autônoma com seu próprio controlador, cache e discos.

II. A estrutura de um array RAID depende do sistema operacional do computador ao qual se conectar para funcionar.

III. Se os discos são geridos por um controlador de discos convencional, então uma estrutura RAID só será viável se implementada via sistema operacional ou um software de sistema dedicado a isso.

IV. Um array RAID viabiliza proteção para sistemas operacionais que não tenham funcionalidade RAID.

Em relação ao projeto de um Sistema Operacional, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

Conceito

1. Política

2. Requisitos

3. Segurança

4. Mecanismo

5. Implementação

Definição

( ) Determina como fazer algo.

( ) Determina o que será feito.

( ) Objetivos do usuário e objetivos do sistema.

Analise as afirmativas relacionadas à memória cache de um sistema computacional, colocando entre parênteses a letra V, quando se tratar de afirmativa verdadeira, e a letra F, quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) O mapeamento associativo reduz a taxa de falhas.

( ) As caches multinível reduzem a penalidade de falha.

( ) Esquemas totalmente associativos tem custo mais baixo que os associativos por conjunto.

( ) Caches secundárias são normalmente 10 vezes maiores que as caches primárias.

Em relação aos modos típicos de endereçamento em processadores, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

Modo

1. Em Registrador

2. Relativo ao PC

3. Imediato

4. Indireto

5. De base

Código

( ) O operando é uma constante dentro da própria instrução

( ) O endereço do operando é relativo ao endereço da próxima instrução a ser executada

( ) O endereço do operando é composto pela soma de um registrador com uma constante na instrução

Analise as afirmativas relacionadas ao desempenho de um sistema computacional, colocando entre parênteses a letra V, quando se tratar de afirmativa verdadeira, e a letra F, quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) O desempenho é inversamente proporcional ao tempo de ciclo do clock.

( ) O desempenho é inversamente proporcional à quantidade de instruções de máquina executadas pelo programa.

( ) O desempenho é diretamente proporcional ao tempo de execução do programa.

( ) O desempenho é independente da quantidade de ciclos de clock gastos por cada instrução executada pelo programa.

Comportamento

1. Detecta e corrige erros em bits aleatoriamente distribuídos

2. Não aumenta o tamanho do pacote transmitido

3. É o mais simples

4. Apenas detecta erros em bits aleatoriamente distribuídos

5. Corrige erros blocos de bit

Código

( ) Paridade

( ) CRC

( ) Hamming