Questões Militares

Foram encontradas 4.945 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

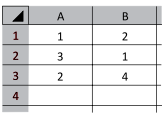

O programa MS-Excel 2010, em sua configuração padrão, está sendo utilizado para elaborar a planilha mostrada na figura a seguir.

Se for digitada a fórmula =SOMA(A1:B2) na célula A4, o

valor obtido nessa célula será

Um PM está utilizando o programa MS-Word 2010, em sua configuração padrão, para elaborar um relatório sobre as suas atividades profissionais da semana. O título desse relatório é mostrado na figura a seguir.

Atividades da Semana

Os efeitos de formatação aplicados nas palavras – Atividades – e – Semana – são, respectivamente,

O Google Chrome em sua versão atual (92.0) possui a funcionalidade de “Navegação anônima”.

Marque a alternativa que indica o que é CORRETO afirmar quando se usa uma janela do

Google Chrome no modo de navegação anônima:

1 Menu “Editar”, opção “Selecionar tudo”

2 Menu “Formatar”, opção “Texto”, opção “Negrito”

3 Menu “Arquivo”, opção “Salvar”

4 Menu “Arquivo”, opção “Imprimir…”

( ) CTRL+B

( ) CTRL+P

( ) CTRL+S

( ) CTRL+A

Marque a alternativa que contém a sequência CORRETA de respostas, na ordem de cima para baixo:

Marque o que é CORRETO afirmar sobre o significado do cadeado do lado da URL:

Do ponto de vista do COBIT 5, é correto afirmar que a distinção entre governança e gestão é, respectivamente,

É correto afirmar que o modelo ITILv3 indica o núcleo do ciclo de vida do serviço de

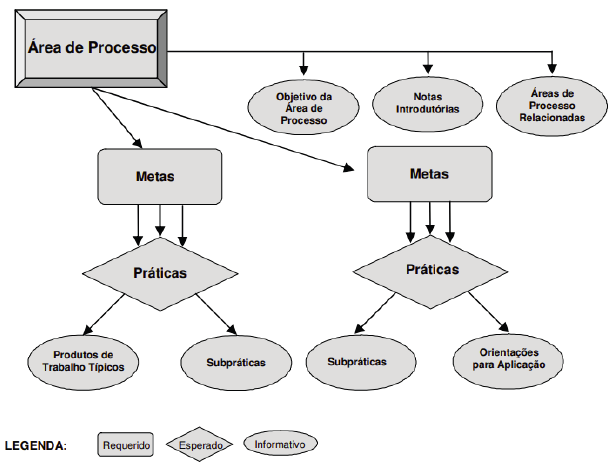

Fonte: Equipe do Produto CMMI. CMMI ® para Desenvolvimento – Versão 1.2. U.S.A: CMU/SEI, 2006, p.18.

De acordo com a Figura, é correto afirmar que Produtos de Trabalho Típicos e Subpráticas estão ligados a práticas

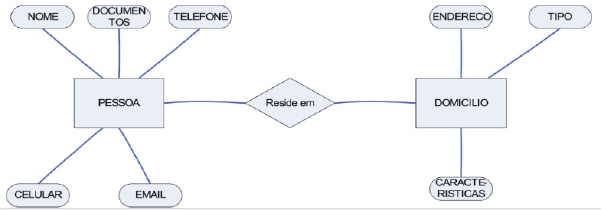

Fonte: FEITOSA, 2013, p.27.

O diagrama mostra um modelo conceitual utilizado na Engenharia de Software para descrever os objetos envolvidos em um domínio de negócios, com suas características e como elas se ligam.

Complete corretamente as lacunas do texto.

Esse diagrama representa um modelo com ____________________ PESSOA que tem ___________________ NOME, DOCUMENTOS, TELEFONE, CELULAR e EMAIL que possui _________________ pela ação “reside em” com DOMICILIO, que tem __________________ ENDERECO, TIPO e CARACTERISTICAS.

A sequência que preenche corretamente as lacunas do texto é

Considerando estas abordagens para obtenção dos requisitos, é incorreto afirmar que

A sequência que apresenta corretamente apenas diagramas comportamentais da UML está indicada em

No modelo ITILv3, um dos componentes corretos do valor é

Apresenta corretamente o workflow em que os casos de uso são desenvolvidos no RUP o que está indicado em

A esse respeito, é correto afirmar que o objetivo geral dessa norma afirma que ela

I. É suportado pela maioria dos navegadores e é amplamente usado no comércio da Internet. II. Após uma chave pública compartilhada ter sido estabelecida no protocolo, cada troca é obrigatória e sucedida de uma negociação. III. Utiliza uma comunicação cifrada para trocas iniciais e finais, depois é usada criptografia de chave privada e, finalmente, troca para criptografia de chave pública. IV. Foi projetado de modo que os algoritmos usados para criptografia e autenticação sejam negociados entre os processos nas duas extremidades da conexão.

Está correto apenas o que se afirma em

Qual é a definição correta dessa abordagem de lista negra?

É correto afirmar que analisar criticamente as análises de riscos a intervalos planejados e analisar criticamente os riscos residuais e os níveis de riscos aceitáveis identificados levam em consideração mudanças relativas à/a

A sequência que apresenta corretamente os componentes adicionais que dão o poder do modelo de controle de acesso baseado em papéis está indicada em

Uma ferramenta de Pentest que captura as informações das teclas pressionadas pelo usuário e as envia de volta ao Pentester é nomeada corretamente como