Questões Militares

Foram encontradas 4.818 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

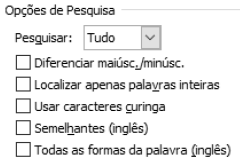

Um recurso extremamente importante nos editores de texto é o comando de localização. No MS Word, o comando Localização avançada permite várias opções de busca, como no quadro a seguir.

Assinale o texto de busca que localizaria as ocorrências das

palavras “avisar” e “avizar”, mas não localizaria as palavras

“aviar” e “avistar”.

B3:D9 C5:$C$7 A6:E6 A$1:G10

Assinale o intervalo de células que está incluído em todos os intervalos acima.

Dos ativos a seguir, qual é do tipo primário?

As metodologias de gerenciamento de projetos não podem ser

O cabo UTP possui oito fios, porém, em uma rede local 10BaseT, só são utilizados

A principal razão pela qual o comitê 802.3 decidiu continuar uma rede Ethernet aperfeiçoada foi a/o

Esses nós intermediários, geralmente, envolvem as camadas

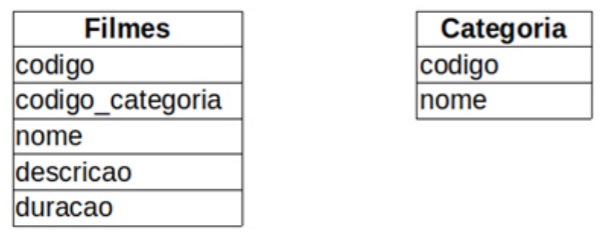

O código na linguagem SQL que mostra a quantidade de filmes por categoria é

Qual o significado da sigla ETL?

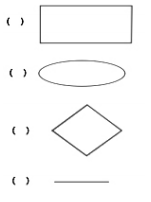

Quatro dos objetos do modelo ER são relacionados a seguir:

NOMES (1) Atributo (2) Entidade (3) Relacionamento (4) Ligação entre objetos

OBJETOS

Associe corretamente os nomes aos objetos do modelo ER.

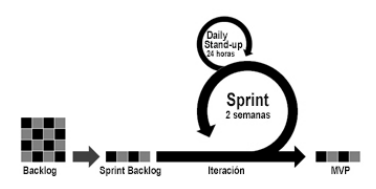

A figura a seguir representa qual dos métodos ágeis usados na engenharia de software?

BARROS, Rafaela C. S. - Guia de Práticas Ágeis Essenciais. The Blokehead; Tradutora Babelcube, 2016, p. 7.

Outro passo é fechar um pacote de requisitos com a profundidade suficiente para encaminhar um conjunto de especificações para atualizar a arquitetura; implementar e testar as unidades que compõem o software.

Qual é o terceiro passo de desenvolvimento de requisitos?