Questões Militares

Foram encontradas 4.818 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

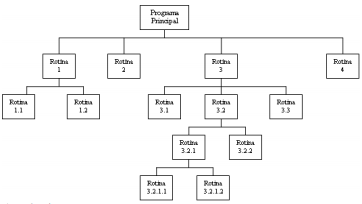

O sargento Santos, programador da EEAR, utilizou um método de programação estruturada conforme organograma abaixo. Qual o nome desse método?

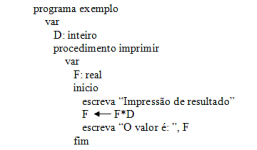

1 – Função 2 – Operadores 3 – Estruturas de controle

( ) Fundamentais para testar se determinada expressão é verdadeira. ( ) Poupam a tarefa de repetição de determinado código. ( ) Informam ao PHP o que deve ser executado.

Uma mensagem com conteúdo inverídico ou preocupante, que tenha sido enviada supostamente por autores ou instituições de confiança, pode ser denominada boato ou _________.

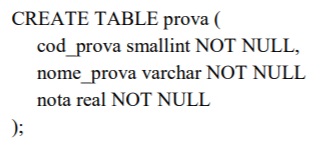

1 – Bloqueia a senha do usuário silva. 2 – Desbloqueia a senha do usuário silva. 3 – Configura uma data de expiração para a conta especificada. 4 – Ao ser digitada essa linha em /etc/group, cria um grupo pessoal.

( ) ana::2522:ana ( ) usermod -L silva

( ) usermod -U silva ( ) usermod -e 2017-08-14 ana