Questões Militares

Foram encontradas 4.945 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa que corresponde respectivamente ao correto preenchimento das lacunas.

O termo phishing é um tipo de golpe que visa a obtenção de dados pessoais e financeiros de usuários, por meio da __________.

Em desenvolvimento de sistemas, o termo _____________ é utilizado quando uma classe não tem filhas.

Assinale a alternativa que nomeia o resultado desse método.

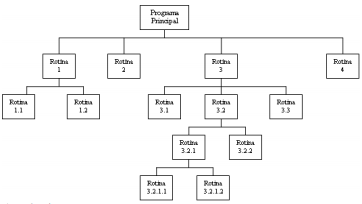

O sargento Santos, programador da EEAR, utilizou um método de programação estruturada conforme organograma abaixo. Qual o nome desse método?