Questões Militares

Foram encontradas 4.805 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

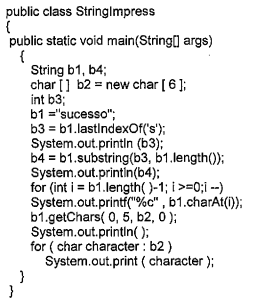

Analise o programa abaixo.

Assinale a opção que apresenta a saída

do programa apresentado acima.

Analise as afirmativas abaixo com relação a endereçamento IP (Internet Protocol):

I- Todos os endereços Ipv4 possuem 64 bits.

II- Os endereços da classe B vão de 128 a 193.

III- Se um host estiver em duas redes, precisará de dois endereços IP.

IV- Os endereços da rede 127.0.0.0 são reservados para teste de loopback.

V- O endereço IP 0.0.0.0 é usado pelos hosts quando estão sendo inicializados.

Assinale a opção correta.

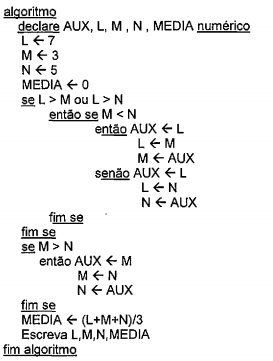

Analise o algoritmo abaixo.

Quais valores serão impressos após a execução?

Conforme se verifica na figura a seguir, um e-mail foi digitado no MS-Outlook 2010, na sua configuração padrão.

O usuário [email protected], ao receber o

e-mail, decide responder a todos utilizando a respectiva

opção do Outlook. Assinale a alternativa que contém o(s)

destinatário(s) que será(ão) preenchido(s) automaticamente

pelo Outlook na nova mensagem.

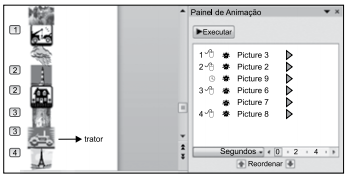

Na figura a seguir, é apresentado parcialmente um slide do MS-PowerPoint 2010, em sua configuração original, com o respectivo painel de animação e seus objetos animados.

O objeto trator, identificado na figura, aparecerá no slide

logo após o

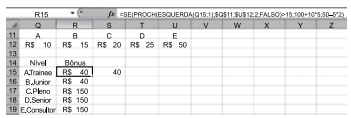

Utilize a planilha do MS-Excel 2010, na sua configuração padrão, apresentada a seguir para responder à questão.

O conteúdo da célula R15 foi copiado para a célula S15,

utilizando a seguinte opção

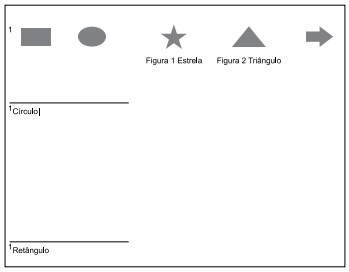

Observe as figuras inseridas em um documento do MS-Word 2010, em sua configuração original.

Assinale a alternativa que apresenta somente a(s)

figura(s) que aparecerá(ão) no índice de ilustrações a ser

criado pelo usuário.

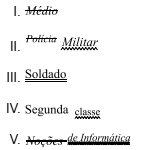

Observe os termos que foram formatados no MS-Word 2010, na sua configuração padrão. Assuma que não há erro ortográfico ou gramatical.

Assinale a alternativa com o item que apresenta pelo menos um termo formatado com efeito subscrito e estilo sublinhado.

Considere os arquivos da biblioteca Documentos do MS-Windows 10, em sua configuração original, listados a seguir:

I. Doc2: documento do MS-Word 2010

II. Doc5: documento do MS-Word 2010

III. Doctos: planilha do MS-Excel 2010

IV. Doctos: documento PDF

V. Doctos: apresentação do MS-PowerPoint 2010

Ao selecionar e renomear o arquivo Doc5 para Doctos e pressionar enter, o usuário provocará a seguinte situação:

Considere alguns elementos da janela do explorador de arquivos do MS-Windows 10, na sua configuração padrão, descritos a seguir:

I. Barra de endereços: > Computador > Disco removível (F:) > Diversos >

II. Arquivo: documento do Word AULA 7

Assumindo que o arquivo AULA 7 está selecionado, assinale a alternativa que apresenta o local em que ele se encontra e a ação que será executada quando o usuário pressionar a tecla Del ou Delete e confirmar a ação, respectivamente.

O programa de computador BrOffice.org é um concorrente direto do programa de computador Microsoft Office. Correlacione os recursos do BrOffice.org 3.x aos seus similares no Microsoft Office 2007 e assinale a opção correta.

BrOffice.org

I- Writer

II- Calc

III- Impress

IV- Base

Microsoft Office

( ) Excel

( ) Access

( ) Word

( ) PowerPoint