Questões Militares

Comentadas para oficial do quadro complementar

Foram encontradas 2.810 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

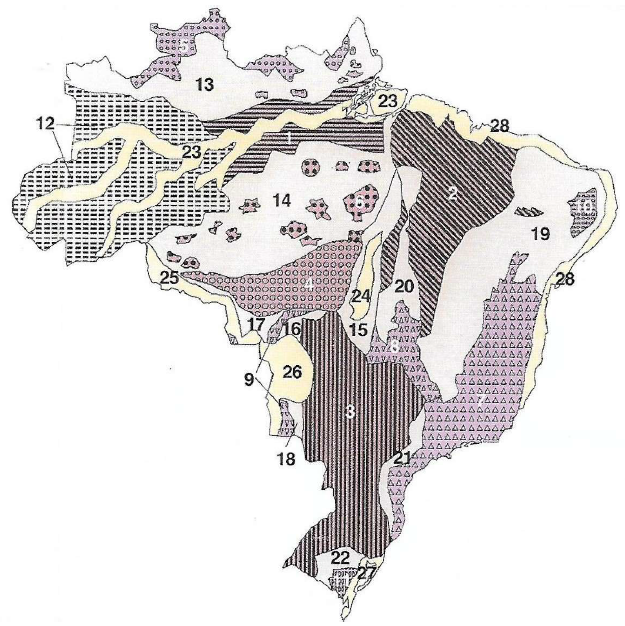

Observe o mapa das Unidades de Relevo Brasileiro apresentado abaixo.

De acordo com Ross (2008), as unidades de relevo numeradas 1, 4, 12, 13 são corretamente classificadas, respectivamente, como

Uma empresa de tecnologia chamada Eurotech, do mercado interno no Brasil, compreende que, para abrir o mercado de sua empresa internacionalmente, precisa tomar alguns passos para tornar maduros seus processos de negócios, bem como seguir boas práticas de governança e gestão. Um poderoso framework que pode ajudar nesse processo é o Control Objectives for Information and Related Technology (COBIT), que está na sua versão 5. O COBIT 5 foi idealizado conforme as exigências do “Committe of Sponsoring Organisations of the Treadway Commission’s Internal Control – Integrated Framework” (COSO), baseado em 5 princípios e 7 Habilitadores. Um profissional está implantando na empresa o framework seguindo o modelo de referência de processo do COBIT 5, na etapa de implementação dos processos de Gestão no domínio Construir, Adquirir e Implementar.

Assinale a alternativa que indique um processo que esteja representado no domínio Construir, Adquirir e Implementar do COBIT 5.

Considere um sistema VoIP proprietário que emprega dois esquemas FEC. O primeiro mecanismo envia uma parte redundante codificada após cada n = 4 porções. A parte redundante é obtida por XOR, as 4 porções originais. O segundo mecanismo FEC consiste em enviar um fluxo de áudio adicional como informação redundante cuja taxa de transmissão é de 25% da taxa nominal.

Assinale a alternativa correta a respeito desse sistema VoIP.

Surge, na década de 1980, com iniciativa no governo britânico, um programa que iria organizar, consolidar e documentar boas práticas de gestão de tecnologia em empresas públicas e privadas, o Information Technology Infrastructure Library (ITIL). Tal biblioteca, que possui um guia com especificações sobre conceitos para o gerenciamento de serviços de tecnologia da informação (ITSM), foi sendo aprimorada ao longo dos anos, realizando upgrades em suas versões com a publicação do ITIL V2 em 2000/2001, e logo mais tarde com sua última publicação da versão ITIL V4 em 2019.

(Disponível em: http://os.itil.org)

Considerando a documentação do ITIL V3, avalie as seguintes asserções e a relação proposta entre elas.

I. Uma empresa provedora de housing acorda com seus clientes uma meta de oferecer um serviço no qual não poderá ficar indisponível por períodos mais longos que duas horas. Para o ITIL V3 Foundation Service Management, a responsabilidade de garantir o cumprimento dessa meta cabe ao Gerenciamento de Disponibilidade.

PORQUE

II. Tal processo possui, entre seus objetivos, o de produzir e manter um plano de disponibilidade apropriado e atualizado, que reflita as necessidades de negócio correntes e futuras, bem como garantir que os alcances de disponibilidade do serviço atendam ou excedam todas as metas acordadas, realizando o gerenciamento do desempenho de disponibilidade dos serviços e dos recursos relacionados.

A respeito dessas asserções, assinale a alternativa correta.

Desde a época da crise do software em meados de 1970, a Engenharia de Requisitos vem mostrando seu fundamental papel no sucesso dos Projetos de Software. É bem verdade também que seu emprego incorreto pode provocar pesados controles de documentação e engessamento no processo de desenvolvimento. Um famoso e internacional grupo de pesquisa do meio acadêmico denominado Standish Group, criado em 1985, cujo objetivo é reunir um banco de dados de projetos de software, coletando informações sobre fatores que contribuíram para o sucesso e o fracasso dos projetos, reuniu um banco de dados com mais de 50 mil projetos nos mais diferentes países, analisando mais de 27 grandes itens de observação. A última pesquisa realizada em 2018 e publicada em seu site reforçou que 19% dos projetos que fracassam se devem potencialmente a escopos mal definidos.

A esse respeito, assinale a afirmativa INCORRETA.

Nas palavras de LAUDON e LAUDON, em sistemas de informação, existem quatro tipos de sistemas que apoiam os diferentes níveis e tipos de decisão. Os Sistemas de Informações Gerenciais (SIG) fornecem resumos e relatórios de rotina com dados no nível de transação para a gerência de nível operacional e médio. Sistemas de Apoio à Decisão (SAD) fornecem ferramentas ou modelos analíticos para analisar grandes quantidades de dados, além de consultas interativas de apoio para gerentes de nível médio que enfrentam situações de decisões semiestruturadas. Sistemas de Apoio ao Executivo (SAE) são sistemas que fornecem à gerência sênior, envolvida em decisões não estruturadas, informações externas e resumos de alto nível. Sistemas de Apoio à Decisão em Grupo (SADG) são sistemas especializados que oferecem um ambiente eletrônico no qual gerentes e equipes podem coletivamente tomar decisões e formular soluções.

Considerando os conceitos do universo dos Sistemas de Apoio à Decisão (SAD), avalie as seguintes asserções e a relação proposta entre elas.

I. DATA WAREHOUSE é uma coleção de dados orientados por assuntos, integrados, variáveis com o tempo, voláteis, para dar suporte ao processo de tomada de decisão. É um repositório de grande volume de dados tratados, objetivando levar informação a partir dos dados.

OBTIDOS POR MEIO DE

II. Ambientes heterogêneos, geralmente de bancos transacionais, utilizando técnica de ETL para extrair, transformar e carregar, com objetivo de processamento analítico, de modo a permitir a criatividade das pessoas envolvidas, também denominado de OLAP.

A respeito dessas asserções, assinale a alternativa correta.

Tom DeMarco, um famoso engenheiro de software da década de 1970, escreveu o livro “Controlling Software Projects: Management, Measurement, and Estimates” em 1982. Nele, ficou conhecido pela célebre frase “Você não pode controlar o que não pode medir”. Ele afirma nessa frase que há a ideia de que o controle seja talvez o mais importante aspecto de um projeto de software. Entretanto, muitos projetos foram realizados quase sem controle e produziram produtos maravilhosos, como o Google Earth ou o Wikipedia. Em julho/agosto de 2009, na revista IEEE Software, Tom DeMarco publica um artigo dizendo:

Controle estrito é algo que importa muito para projetos inúteis e importa pouco para projetos úteis. Isto significa que, quanto mais você foca em controle, maior a probabilidade de seu projeto estar entregando algo de valor baixo. Então, como você gerencia um projeto que não pode controlar? Bem, você gerencia as pessoas e controla o tempo e o dinheiro. Estou sugerindo um approach de gestão muito próximo de métodos ágeis. No mínimo deve ter um aspecto incremental.

Com base no estudo de métricas e indicadores de qualidade de software, assinale a alternativa correta.

Os datagramas IPsec são enviados entre pares de entidades da rede, tais como entre hospedeiros, entre dois roteadores, ou entre um hospedeiro e um roteador. Antes de enviar datagramas IPsec da entidade remetente à destinatária, essas entidades criam uma conexão lógica da camada de rede, denominada associação de segurança (SA). Com base nesse conceito, considere o roteador de borda R1 pertencente à matriz de uma empresa multinacional e R2 como sendo o roteador de borda da sua filial. Considere um invasor enviando uma cópia duplicada de um dos datagramas enviados de R1 para R2.

Com base nesse cenário, assinale a alternativa correta.

Considere a implementação de uma lista simples encadeada e não ordenada. Suponha que tenha sua representação apenas com um ponteiro na cabeça. Dada a representação, analise os itens a seguir, em relação às operações podem ser implementadas no tempo O(1):

I. inserção no início da lista encadeada;

II. inserção no final da lista encadeada;

III. exclusão do nó inicial da lista encadeada;

IV. exclusão do último nó da lista encadeada.

Assinale

Uma estrutura de repetição é uma estrutura de desvio do fluxo de controle presente em linguagens de programação que realiza e repete diferentes ações, dependendo se uma condição for verdadeira ou falsa, em que a expressão é processada e transformada em um valor booleano. A esse respeito, analise as afirmativas a seguir:

I. Em uma estrutura de repetição do tipo PARA, o controle do laço é feito pelo uso de uma variável lógica, que é iniciada como VERDADEIRA, encerrando o laço ao ter seu valor modificado para FALSO.

II. Na estrutura de repetição do tipo ENQUANTO, o teste do controle é realizado por um teste lógico, no início do laço, e se esse teste for FALSO, logo na primeira execução, o laço não será executado nenhuma vez.

III. Apenas as estruturas de repetição do tipo PARA e REPITA possuem controle do laço por meio de variáveis lógicas.

IV. Na estrutura de repetição do tipo REPITA, o laço é executado pelo menos uma vez, pois o controle é realizado no final do laço apenas.

Assinale

Um sistema de computador pode possuir diferentes tipos de memória. Cada uma delas tem funcionamento diferente entre si, sendo utilizadas para tarefas específicas dentro do sistema de computador. A respeito das memórias de um computador, analise as afirmativas a seguir:

I. Memória principal é também chamada de memória real. São memórias que o processador pode endereçar diretamente, sendo indispensáveis para o funcionamento do computador.

II. Memórias RAM, ROM, registradores e cache são consideradas como Memórias secundárias.

III. São consideradas como Memórias secundárias aquelas não voláteis e que permitem o armazenamento permanente de dados.

IV. Normalmente, os dados armazenados em Memórias secundárias são apagados após o desligamento do computador.

Assinale