Questões Militares

Foram encontradas 4.746 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para responder à questão, considere a afirmação abaixo.

“No Windows podemos utilizar teclas de atalho para a maior parte de suas funções”.

Para responder à questão, considere a afirmação abaixo.

“No Windows podemos utilizar teclas de atalho para a maior parte de suas funções”.

Para responder à questão, considere a afirmação abaixo.

“No Windows podemos utilizar teclas de atalho para a maior parte de suas funções”.

Para responder à questão, considere a afirmação abaixo.

“No Windows podemos utilizar teclas de atalho para a maior parte de suas funções”.

Para responder à questão, considere a afirmação abaixo.

“No Windows podemos utilizar teclas de atalho para a maior parte de suas funções”.

C:\Meus Documentos\Curriculo.doc

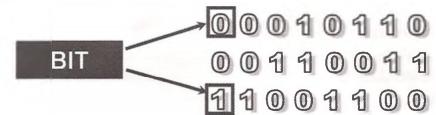

Observe a figura abaixo:

O que cada linha da figura representa?

1 - Alice e Bob trocam as suas chaves públicas;

2 - nesse momento, um invasor consegue passar a sua chave pública falsa para Bob, fingindo ser a de Alice;

3 - Bob criptografa uma mensagem para Alice usando a chave pública falsa do invasor;

4 - o invasor intercepta a mensagem e usa a sua chave privada para decriptografar a mensagem de Bob.

Marque a opção que contém, respectivamente, a denominação do tipo de ataque e a solução para o problema.

Sobre níveis de cache de Memória RAM, analise as afirmativas abaixo.

I - O nível 1 (Level 1 ou L1) é localizado fora do

processador.

Ill- A memória de nível mais baixo (L1) é a que tem maior velocidade, maior custo e menor capacidade.

IV - O processador sempre procura o dado/instrução na memória de menor nível; não achando na L1, ele procura na L2.

Assinale a opção correta.