Questões Militares

Foram encontradas 4.747 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

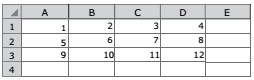

Tem-se a seguinte planilha, criada no Microsoft Excel 2010, em sua configuração padrão.

Assinale a alternativa que contém o resultado da fórmula

=SOMASE(A1:D3;ʺ>12ʺ), aplicada na célula A4.

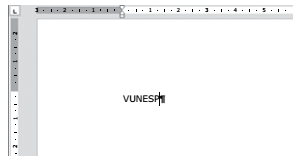

Tem-se o seguinte texto editado no Microsoft Word 2010, em sua configuração padrão, com o recurso de marcas de parágrafo ativado.

Após uma ação, o texto ficou com a seguinte aparência.

Assinale a alternativa que descreve corretamente a ação

aplicada.

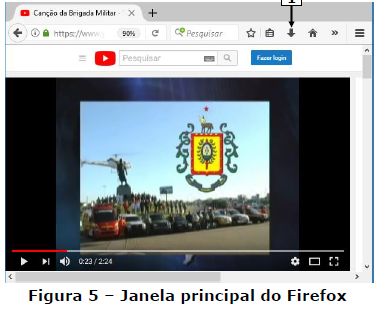

Após observar a janela principal do navegador Firefox, exibida na Figura 5, é correto afirmar que, a partir do ícone apontado pela seta nº 1, é possível:

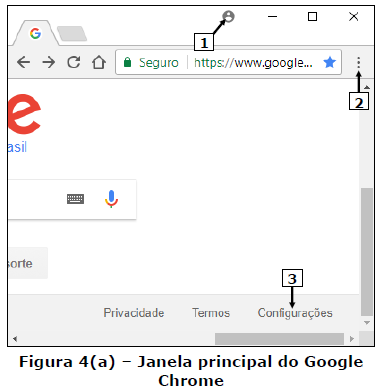

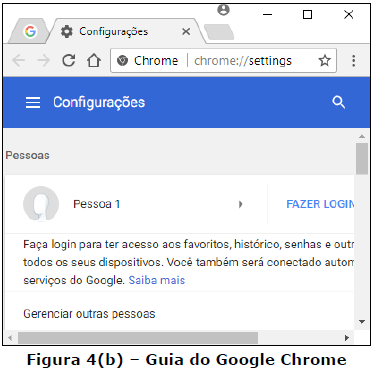

Essa questão baseia-se nas Figuras 4(a) e 4(b) abaixo, do Google Chrome, Versão 61.0.3163.100, 64 bits. A Figura 4(a) mostra a janela principal desse navegador. A Figura 4(b) exibe a guia "Configurações", inicializada a partir da Figura 4(a).

No Google Chrome, para que fosse exibida a guia "Configurações", mostrada na Figura 4(b), bastou, antes, na Figura 4(a), dar um clique com o botão esquerdo do mouse exatamente sobre o local apontado pela seta nº:

I. 1 e, a seguir, selecionar, no menu, o item "Configurações".

II. 2 e, a seguir, selecionar, no menu, o item "Configurações".

III. 3.

Quais estão corretas?

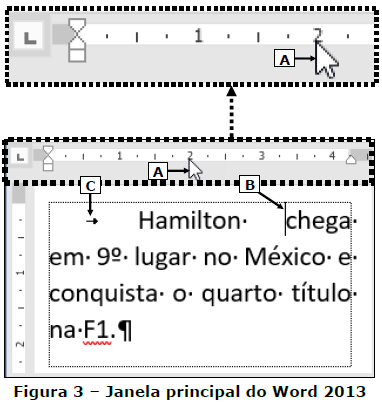

Essa questão baseia-se na Figura 3 abaixo, que mostra, intencionalmente, apenas parte da janela principal do Word 2013, acima da qual se ampliou e destacou a régua, de modo a facilitar a visualização e a resolução da questão. Nessa Figura, inseriu-se as setas "A", "B" e "C", que destacam os seguintes aspectos: (1) A seta "A" aponta para o cursor do mouse, no formato de uma pequena seta levemente inclinada para a esquerda; (2) A seta "B" aponta para um uma barra vertical ("|"), indicando onde se encontra o ponto de inserção de texto; e (3) A seta "C" aponta para uma marca de formatação que foi inserida automaticamente ao se pressionar a tecla Tab, do teclado.

Na janela principal do Word 2013, mostrada na

Figura 3, observa-se que o cursor do mouse se

encontra exatamente no local apontado pela

seta "A". Nesse caso, dando-se um único clique

no botão esquerdo do mouse, a área de

trabalho desse editor de texto será exibida da

seguinte forma:

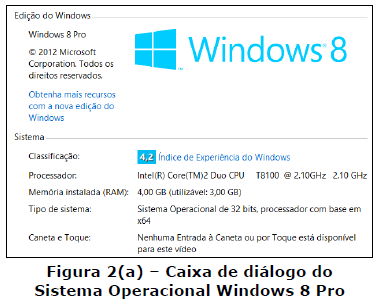

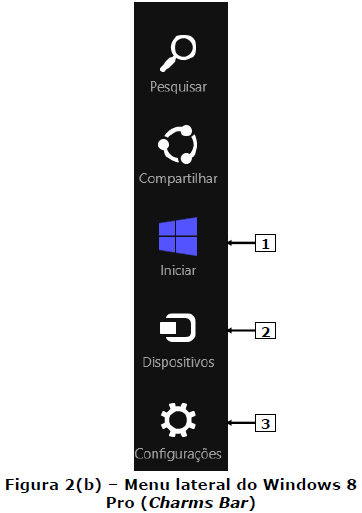

Essa questão baseia-se nas Figuras 2(a) e 2(b) abaixo. A Figura 2(a) mostra, intencionalmente, apenas parte de uma caixa de diálogo do sistema operacional Windows 8 Pro. A Figura 2(b) exibe o menu lateral desse sistema operacional (Charms Bar).

Para que fosse exibida a caixa de diálogo da Figura 2(a), bastou, antes, na Figura 2(b), dar um clique, com o botão esquerdo do mouse, sobre o local apontado pela seta nº:

I. 1 e, ao ser exibida as opções do menu "Iniciar", selecionar a opção "Gerenciamento de Sistemas".

II. 2 e, ao ser exibida as opções do menu "Dispositivos", selecionar a opção "Gerenciar Dispositivos" e, finalmente, ativar a opção "Sistema".

III. 3 e, ao ser exibida as opções do menu "Configurações", selecionar a opção “Informação do PC”.

Quais estão corretas?

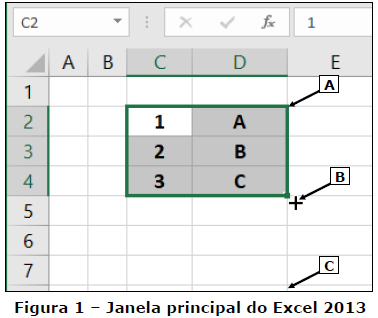

Essa questão baseia-se na janela principal do Excel 2013 apresentada na Figura 1 abaixo, na qual se realizou, sequencialmente, as seguintes ações: (1) digitou-se os números de 1 a 3 e as letras de A a C, na planilha corrente; (2) selecionou-se o intervalo de células apontado pela seta "A"; e (3) posicionou-se o cursor do mouse no local apontado pela seta "B", até ser mostrada a alça de preenchimento, no formato de uma pequena cruz ("+").

Nesse caso, arrastando-se a alça de preenchimento até o local apontado pela seta "C" e, a seguir, soltando-se o botão esquerdo do mouse, pode-se afirmar que:

I. O conteúdo da célula C6 será igual ao número 5 (cinco).

II. O conteúdo da célula D6 será igual a letra "E".

III. As células C7 e D7 não conterão nenhum conteúdo.

Quais estão corretas?

Julgue o item subsequente, relativo a software para o ambiente de microinformática e a proteção e segurança da informação.

Fazer becape regularmente é uma conduta que permite

minimizar os danos decorrentes de um ataque do tipo

ransomware locker, que impede o acesso ao equipamento

infectado, visto que o pagamento do resgate não garante acesso

aos dados.

Julgue o item subsequente, relativo a software para o ambiente de microinformática e a proteção e segurança da informação.

O firewall do Windows protege esse sistema por meio da

criptografia dos dados nas unidades de dados fixas e

removíveis, bem como resguarda a unidade do sistema

operacional contra ataques offline, que são efetuados para

desabilitar ou descartar o sistema operacional instalado.

A respeito do Microsoft Word 2007 e dos softwares livres, julgue o item a seguir.

No Word 2007, embora esteja impedido de criar e(ou) exibir

alterações controladas no texto, o usuário pode inserir, editar

e excluir modificações no texto.

A respeito do Microsoft Word 2007 e dos softwares livres, julgue o item a seguir.

Mediante o acesso ao código-fonte de um software livre,

um desenvolvedor poderá modificar esse software e distribuir

cópias da versão modificada a outros indivíduos, sem restrição

de propósito de uso.

A seguir são apresentadas três situações hipotéticas.

I Um usuário, após sequestro de seus dados, recebeu a informação de que, para reavê-los, seria necessário realizar um pagamento ao sequestrador.

II Um usuário recebeu informação, por meio do setor de segurança da informação do seu órgão, de que seu computador, sem seu conhecimento, havia sido usado em um ataque a uma rede de outro órgão.

III Em um dado momento do dia, um usuário notou que sua máquina estava consumindo mais recursos de memória do que o habitual e, ao executar no computador um programa de proteção, obteve a seguinte mensagem: “arquivo xpto infectado com o worm xyz”.

Com referência a essas situações hipotéticas e à segurança da informação, julgue o item subsequente.

As três situações apresentadas poderiam ter sido evitadas se

um antiadware atualizado e funcional estivesse instalado nos

computadores em questão, uma vez que esse é um tipo de

programa capaz de evitar infecções e ataques.

A seguir são apresentadas três situações hipotéticas.

I Um usuário, após sequestro de seus dados, recebeu a informação de que, para reavê-los, seria necessário realizar um pagamento ao sequestrador.

II Um usuário recebeu informação, por meio do setor de segurança da informação do seu órgão, de que seu computador, sem seu conhecimento, havia sido usado em um ataque a uma rede de outro órgão.

III Em um dado momento do dia, um usuário notou que sua máquina estava consumindo mais recursos de memória do que o habitual e, ao executar no computador um programa de proteção, obteve a seguinte mensagem: “arquivo xpto infectado com o worm xyz”.

Com referência a essas situações hipotéticas e à segurança da informação, julgue o item subsequente.

A situação II pode ter ocorrido por meio de bot, um programa

que dispõe de determinados mecanismos de comunicação com

o invasor, os quais permitem que o computador invadido seja

controlado remotamente, propagando a infecção de forma

automática e explorando vulnerabilidades existentes em

programas instalados.

A seguir são apresentadas três situações hipotéticas.

I Um usuário, após sequestro de seus dados, recebeu a informação de que, para reavê-los, seria necessário realizar um pagamento ao sequestrador.

II Um usuário recebeu informação, por meio do setor de segurança da informação do seu órgão, de que seu computador, sem seu conhecimento, havia sido usado em um ataque a uma rede de outro órgão.

III Em um dado momento do dia, um usuário notou que sua máquina estava consumindo mais recursos de memória do que o habitual e, ao executar no computador um programa de proteção, obteve a seguinte mensagem: “arquivo xpto infectado com o worm xyz”.

Com referência a essas situações hipotéticas e à segurança da informação, julgue o item subsequente.

O ataque descrito na situação I é o ransomware, que,

geralmente usando criptografia, torna inacessíveis os dados

armazenados em um equipamento.

A seguir são apresentadas três situações hipotéticas.

I Um usuário, após sequestro de seus dados, recebeu a informação de que, para reavê-los, seria necessário realizar um pagamento ao sequestrador.

II Um usuário recebeu informação, por meio do setor de segurança da informação do seu órgão, de que seu computador, sem seu conhecimento, havia sido usado em um ataque a uma rede de outro órgão.

III Em um dado momento do dia, um usuário notou que sua máquina estava consumindo mais recursos de memória do que o habitual e, ao executar no computador um programa de proteção, obteve a seguinte mensagem: “arquivo xpto infectado com o worm xyz”.

Com referência a essas situações hipotéticas e à segurança da informação, julgue o item subsequente.

A situação III caracteriza-se mais como vírus do que como um

worm, pois os vírus são responsáveis por consumir muitos

recursos, ao passo que os worms permitem o retorno de um

invasor ao computador comprometido.

Com relação à cópia de segurança (becape), julgue o próximo item.

Com a utilização do aplicativo Backup e Restauração do

Windows 7, é possível para o usuário criar uma imagem do

sistema operacional e restaurá-la quando necessário.