Questões Militares

Para ciaar

Foram encontradas 16.114 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

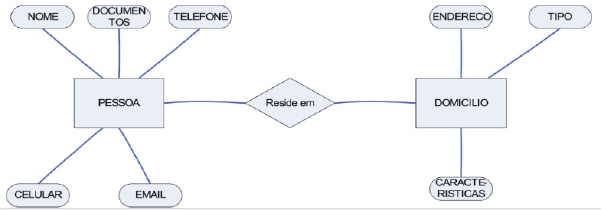

Fonte: FEITOSA, 2013, p.27.

O diagrama mostra um modelo conceitual utilizado na Engenharia de Software para descrever os objetos envolvidos em um domínio de negócios, com suas características e como elas se ligam.

Complete corretamente as lacunas do texto.

Esse diagrama representa um modelo com ____________________ PESSOA que tem ___________________ NOME, DOCUMENTOS, TELEFONE, CELULAR e EMAIL que possui _________________ pela ação “reside em” com DOMICILIO, que tem __________________ ENDERECO, TIPO e CARACTERISTICAS.

A sequência que preenche corretamente as lacunas do texto é

Considerando estas abordagens para obtenção dos requisitos, é incorreto afirmar que

A sequência que apresenta corretamente apenas diagramas comportamentais da UML está indicada em

No modelo ITILv3, um dos componentes corretos do valor é

Apresenta corretamente o workflow em que os casos de uso são desenvolvidos no RUP o que está indicado em

A esse respeito, é correto afirmar que o objetivo geral dessa norma afirma que ela

I. É suportado pela maioria dos navegadores e é amplamente usado no comércio da Internet. II. Após uma chave pública compartilhada ter sido estabelecida no protocolo, cada troca é obrigatória e sucedida de uma negociação. III. Utiliza uma comunicação cifrada para trocas iniciais e finais, depois é usada criptografia de chave privada e, finalmente, troca para criptografia de chave pública. IV. Foi projetado de modo que os algoritmos usados para criptografia e autenticação sejam negociados entre os processos nas duas extremidades da conexão.

Está correto apenas o que se afirma em

Qual é a definição correta dessa abordagem de lista negra?

É correto afirmar que analisar criticamente as análises de riscos a intervalos planejados e analisar criticamente os riscos residuais e os níveis de riscos aceitáveis identificados levam em consideração mudanças relativas à/a

A sequência que apresenta corretamente os componentes adicionais que dão o poder do modelo de controle de acesso baseado em papéis está indicada em

Uma ferramenta de Pentest que captura as informações das teclas pressionadas pelo usuário e as envia de volta ao Pentester é nomeada corretamente como

Um programa deixado em execução no sistema comprometido, com o intuito de facilitar a entrada posterior no sistema sem a necessidade de explorar a vulnerabilidade repetidamente, é identificado corretamente como um

A sequência correta, em que as categorias de VPNs são baseadas, está indicada em no/na

Uma característica correta de um dos padrões de redes locais, conhecido como 10 BASE T (UTP – Unshilded Twisted Pair), é

É correto afirmar que um desses conceitos consiste em

Avalie o que se afirma sobre backup.

I. É um desperdício fazer backup de arquivos que não mudaram desde o último backup. II. A forma mais simples de backup completo é fazer um backup incremental periodicamente. III. Fazer o backup completo periodicamente minimiza o tempo de backup, mas torna a recuperação mais complicada. IV. Para recuperar um backup feito periodicamente é necessário restaurar o backup completo mais antigo, seguido de todos os backups incrementais em ordem.

Está correto apenas o que se afirma em

É correto afirmar que o nível RAID que funciona melhor com grandes solicitações, no quanto maiores as solicitações melhor, é do nível

Essa rede, que utiliza protocolo SCSI, é identificada corretamente como

interface Conexao{ public void conectar(); }

class DialUp implements Conexao{ public void conectar(){ System.out.println("Modem discando"); } } class Adsl implements Conexao{ public void conectar(){ System.out.println("Adsl conectado"); } }

public class Main { public static void main(String[] args) { Conexao con = new DialUp(); con.conectar(); con = new Adsl(); con.conectar(); } }

Esse código apresenta corretamente um exemplo em que o método conectar é

I. Fila é uma lista em que os elementos só podem ser acessados na ordem primeiro a entrar, primeiro a sair. II. Uma fila é como uma pilha de pratos em uma mesa – o primeiro de baixo para cima é o último a ser usado. III. As pilhas e as filas são máquinas de dados em que o armazenamento e a recuperação são fornecidos pela própria estrutura de dados. IV. O que torna estruturas de dados como as pilhas e as filas interessantes é que elas combinam o armazenamento de informações com os métodos que as acessam.

Está correto apenas o que se afirma em