Questões Militares

Para ciaar

Foram encontradas 15.551 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Quaisquer problemas encontrados por uma varredura de segurança podem ser corrigidos automaticamente ou relatados aos gerenciadores do sistema.

Uma varredura dentro de um sistema individual verifica qual aspecto a ser corrigido?

Em relação aos Princípios de Proteção, informe se é verdadeiro (V) ou falso (F) o que se afirma a seguir.

( ) O gerenciamento de usuários com o princípio do privilégio requer o impedimento da criação de contas separadas para cada usuário.

( ) Alguns sistemas implementam o controle de acesso baseado em papéis para impedir o acesso geral aos comandos e arquivos necessários.

( ) As restrições são implementadas por meio da habilitação ou da desabilitação de serviços e por meio do uso de listas de controle de acesso.

( ) Computadores implementados em uma instalação de computação sob o princípio do privilégio específico não se limitam à execução de serviços mínimos.

( ) Um operador que precise montar fitas e fazer backup de arquivos no sistema tem acesso apenas aos comandos e aos arquivos necessários para executar a tarefa.

De acordo com as afirmações, a sequência correta é

O Habilitador Informação (COBIT 5) trata das informações importantes para as organizações e não apenas das informações automatizadas. Um dos destaques do modelo do Habilitador Informação (IM) são as metas da informação, divididas em três subdimensões de qualidade.

A sequência que apresenta corretamente essas dimensões é

A boa governança corporativa cria mecanismos eficientes de gestão.

A classificação de regulamentações de governança (ITILv3), que são promulgadas como lei ou são obrigatórias para o exercício da atividade empresarial, é a

Vírus, worms, cavalos de Troia, spyware, dentre outros, são trazidos por funcionários descuidados que querem brincar, por exemplo, com algum jogo novo muito divertido.

A sequência que apresenta corretamente as ações ou os danos dessas “pestes digitais” trazidas inocentemente ou intencionalmente para dentro de uma empresa é

Compiladores, montadores, depuradores e interpretadores de linguagens de programação comuns (como C, C++, Java e PERL) são, com frequência, fornecidos ou estão disponíveis para download em separado.

Esses utilitários do sistema podem ser divididos em qual categoria?

Preencha corretamente as lacunas do texto a seguir.

Uma característica de um sistema moderno é seu conjunto de programas de sistema. No nível mais baixo, está o hardware. Em seguida, o ________________; depois os programas de sistema e, finalmente, os __________________.

A sequência que preenche corretamente as lacunas do texto é

A respeito dos protocolos de rede, informe se é verdadeiro (V) ou falso (F) o que se afirma a seguir.

( ) World Wide Web é feito com a porta 80 pelo protocolo HTTP.

( ) Correio eletrônico é feito com a porta 20 pelo protocolo SMTP.

( ) Login remoto, substituto do Telnet, é feito com a porta 22 pelo protocolo SSH.

( ) Acesso remoto a correio eletrônico é feito com a porta 143 pelo protocolo HTTPS.

( ) Acesso remoto a correio eletrônico é feito com a porta 110 pelo protocolo POP-3.

De acordo com as afirmações, a sequência correta é

No modelo CMMI, utilizam-se níveis para descrever um caminho evolutivo recomendado para uma organização que deseja melhorar os processos utilizados, a fim de desenvolver e manter seus produtos e serviços. As representações contínua e por estágios permitem a implementação de melhorias de processo.

Quando se observa a estrutura de ambas as representações, quais as diferenças encontradas?

A palavra “criptografia” vem de palavras gregas que significam “escrita secreta”. A criptografia tem uma longa e interessante história de milhares de anos.

O nome que se dá à arte de solucionar mensagens cifradas é

Em 1996, a Netscape Communications Corp. submeteu o SSL à IETF para padronização. O resultado foi o TLS (TransportLayer Security).

Em relação a esse contexto de padronização, é correto afirmar que

O modelo OSI se baseia em uma proposta desenvolvida pela ISO (International Standards Organization) como um primeiro passo em direção à padronização internacional dos protocolos usados nas várias camadas.

Qual o significado da sigla desse modelo?

O protocolo de datagrama do usuário, ou UDP (UserDatagramProtocol), é um protocolo sem conexões, não confiável, para aplicações que não desejam a sequência ou o controle de fluxo do TCP e querem oferecer seu próprio controle.

É correto afirmar que o protocolo de datagrama do usuário e a sua camada estão corretamente indicados em

Uma desvantagem dos sistemas de armazenamento conectados à rede é que as operações de I/O de armazenamento consomem largura de banda da rede de dados, aumentando assim a latência da comunicação de rede.

Qual a vantagem da Rede de Área de Armazenamento frente a essa dificuldade?

A respeito dos níveis RAID, analise as afirmações a seguir.

I. O RAID nível 0 refere-se a arrays de discos com distribuição no nível de blocos, mas sem nenhuma redundância.

II. O RAID nível 0 + 1 refere-se a uma combinação dos níveis de RAID 0 e 1. O RAID 0 fornece o desempenho, enquanto o RAID 1 fornece a confiabilidade.

III. O RAID nível 4, ou organização de paridade por blocos intercalados, usa a distribuição no nível de bloco, como no RAID 0, e, além disso, mantém um bloco de paridade em um disco separado para blocos correspondentes dos N outros discos.

IV. O RAID nível 3 apresenta duas vantagens sobre o nível 1. Em primeiro lugar, o overhead no armazenamento é maior, porque vários discos de paridade são necessários para vários discos comuns, enquanto um disco espelhado é necessário para cada disco no nível 1.

Está correto apenas o que se afirma em

Um sistema é composto por um número finito de recursos a serem distribuídos entre vários processos competidores. Um processo pode utilizar um recurso obedecendo somente a uma sequência.

A esse respeito, é correto afirmar que a sequência correta sob condições normais de operação é

O processo XP (Extreme Programming) entrega uma abordagem orientada a objetos como seu paradigma de desenvolvimento preferido e envolve um conjunto de regras e de práticas constantes no contexto de atividades metodológicas.

A atividade de planejamento no processo XP se inicia com a/o

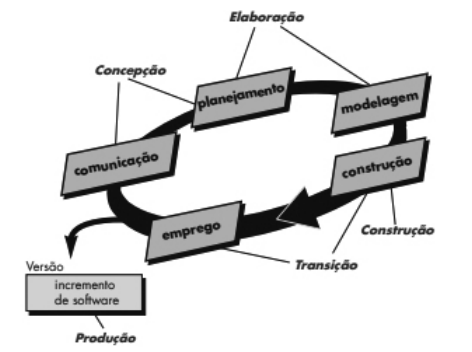

Existem atividades metodológicas genéricas e argumentos afirmando que elas poderiam ser usadas para descrever qualquer modelo de processo de software.

A figura a seguir representa um desses processos.

A respeito da fase de elaboração desse processo, possuem a descrição correta a/o