Questões Militares

Para eear

Foram encontradas 12.582 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em se tratando de Sistemas Gerenciadores de Banco de Dados, relacione as duas colunas e, em seguida, assinale a alternativa que contém a sequência correta.

1 – insert

2 – update

3 – alter table

4 – drop table

( ) É o comando que realiza alterações nos valores dos registros de determinada tabela.

( ) Por meio deste comando, podemos incluir campos em uma tabela.

( ) É o comando responsável por incluir dados em uma tabela.

( ) Serve para excluir uma tabela do banco de dados.

Quanto ao resultado lógico das expressões descritas em pseudocódigo abaixo, assinale V quando o resultado for verdadeiro ou F quando falso. Em seguida, assinale a alternativa com a sequência correta. Considere os seguintes valores para as variáveis:

A = 1

B = 6

C = 7

D = 2

( ) (C = 6) .e. (D <> 7)

( ) .não.( D>2) .e. (C>B)

( ) (A>=B).ou. .não.(D > 8)

( ) .não. (A >= B) .e. .não. (C < D)

Indique a opção que completa corretamente a lacuna da assertiva a seguir.

“Considerando-se as definições de herança na programação orientada a objetos, um método ou atributo _______________ é simplesmente herdado de uma classe progenitora.”

O ciclo de vida de serviço consiste em cinco etapas. Cada um dos novos volumes básicos da ITIL descreve uma dessas etapas. Em se tratando das fases do ciclo de vida de um serviço, assinale a alternativa que preenche corretamente a lacuna do texto abaixo.

“____________ é a etapa que define os requisitos para um provedor de serviços ser capaz de dar suporte aos requisitos do negócio.”

Considerando que a sintaxe está correta, qual das estruturas de repetição, representadas em pseudocódigo, atende a condição de se somar todos os números inteiros no intervalo de 1 a 100?

Para a resolução, considere o seguinte:

• Valor inicial de SOMA é igual a 0(zero).

• Os números 1 e 100 devem ser incluídos no intervalo.

Relacione as colunas e, em seguida, assinale a alternativa que contém a sequência correta.

1 – Portfólio de serviço

2 – Catálogo de serviço

( ) É um banco de dados ou documento estruturado com informações sobre todos os serviços de TI em uso na produção.

( ) Contém informações de serviços voltados para o cliente que são visíveis para o negócio.

( ) É o conjunto completo de serviços que é gerenciado por um provedor de serviço.

( ) É utilizado para gerenciar o ciclo de vida de todos os serviços.

( ) Uma de suas categorias é o funil

de serviços.

Relacione as duas colunas sobre topologia das redes sem fio e assinale a alternativa correta. Os números poderão ser utilizados mais de uma vez.

1 – Cliente/servidor (infraestrutura)

2 – Ad-hoc

( ) Caracterizam-se por possuir dois tipos de elementos: as estações móveis e os pontos de acesso.

( ) Nessa topologia, as comunicações são estabelecidas entre múltiplas estações, sem o uso de um ponto de acesso ao servidor.

( ) Nessa rede, qualquer um dos

equipamentos envolvidos poderá

assumir o papel de um roteador e

compartilhar o acesso à Internet

com os demais equipamentos.

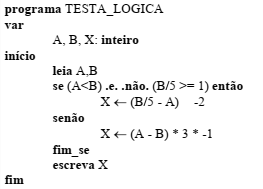

Analise o algoritmo abaixo, escrito em português estruturado. Considerando o valor lido para A como 9 e para B como 15, qual a saída de X?

Com relação à segurança em redes de computadores, assinale V para verdadeiro ou F para falso. Em seguida, assinale a alternativa com a sequência correta.

( ) A criptografia é uma ferramenta que pode ser usada para manter informações confidenciais e garantir sua integridade e autenticidade.

( ) Os algoritmos criptográficos podem ser divididos como de chave simétrica e de chave pública.

( ) Os algoritmos de chave simétrica utilizam chaves diferentes para codificação e decodificação.

( ) O algoritmo RSA é um tipo de algoritmo de chave pública.

Assinale a alternativa que completa a lacuna do texto a seguir, o qual está relacionado à Tecnologia da Informação.

“____________ é o processo em que se estabelece ligação eletrônica entre uma organização, seus clientes, seus fornecedores e demais elementos de seu relacionamento, com o objetivo de obter maiores ganhos nos negócios.”

Quanto à segurança em redes de computadores, analise as frases abaixo e assinale a alternativa que contém apenas as assertivas verdadeiras.

I – A autenticação é a técnica pela qual um processo confirma que seu parceiro na comunicação é quem deve ser e não um impostor.

II – Uma organização que certifica chaves públicas é chamada de autoridade de certificação.

III – SSL (Secure Sockets Layer) é um tipo de pacote de segurança.

A ITIL contém cinco livros básicos – um para cada fase do ciclo de vida. Cada um dos cinco estágios do ciclo de vida descreve processos, funções e “atividades diversas”.

Para os tipos de processos de operação de serviço, marque V para verdadeiro ou F para falso e, a seguir, assinale a alternativa com a sequência correta.

( ) Gerenciamento de disponibilidade.

( ) Gerenciamento de incidente.

( ) Gerenciamento de demanda.

( ) Gerenciamento de evento.

A ITIL contém cinco livros básicos – um para cada fase do ciclo de vida. Cada um dos cinco estágios do ciclo de vida descreve processos, funções e “atividades diversas”.

Para os tipos de processos de transição de serviço, marque V

para verdadeiro ou F para falso e, a seguir, assinale a alternativa

com a sequência correta.

( ) Gerenciamento de liberação e implantação.

( ) Gerenciamento de disponibilidade.

( ) Gerenciamento de capacidade.

( ) Gerenciamento de mudança.