Questões Militares

Para eear

Foram encontradas 12.582 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

( ) O processo de desenvolvimento OO é interativo. ( ) Através do processo de POO, é possível pegar o modelo de domínio e construir o modelo de objeto de sua solução. ( ) Dois passos importantes são o desenvolvimento dos pontos de interação e o detalhamento dos relacionamentos entre os objetos. ( ) O modelo de objetos descreve os aspectos arquitetonicamente significativos de seu sistema, como a estrutura e os relacionamentos dos objetos.

Relacione as colunas de acordo com os padrões de reutilização de projetos e, em seguida, assinale a alternativa com a sequência correta. OBS.: os números podem ser usados mais de uma vez.

1 – Padrão Adapter

2 – Padrão Proxy

3 – Padrão Interator

No contexto de lógica de programação, o símbolo em destaque possui um dado significado. Assinale a alternativa que corresponde e esse símbolo.

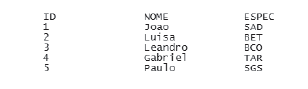

Considerando Tabela “ALUNOS” a seguir, que contém os campos “ID”, “NOME” e “ESPEC”, assinale a alternativa que retorne todos os campos da Tabela “ALUNOS” que possuem o nome iniciando com a letra L:

A configuração dos adaptadores de rede no Linux é feita dentro do arquivo /etc/network/interfaces como mostra o exemplo abaixo

auto eth0

iface eth0 inet static

address 10.0.0.10

netmask 255.0.0.0

network 10.0.0.0

broadcast 10.255.255.255

gateway 10.0.0.250

No contexto de lógica de programação, o símbolo em destaque tem um dado significado. Assinale a alternativa que corresponde e esse símbolo.

I - O ideal é fazer cópias de segurança apenas de diretórios específicos e de tudo que está neles, ao invés de fazer de todo o sistema de arquivos. II - Fazer uma cópia de segurança é extremamente perigoso, pois o programa de cópia de segurança poderia não voltar mais a funcionar se ele fosse tentar ler cada um desses arquivos até terminar. III - Em muitas instalações, os programas (binários) executáveis residem em uma parte limitada da árvore do sistema de arquivos. Assim, não é necessário fazer cópias de segurança desses arquivos se eles puderem ser instalados a partir do CD-ROM fornecido pelo fabricante.

Está apenas correto o que se afirma em