Questões Militares

Para quadro técnico

Foram encontradas 4.721 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Analise o comando do Linux abaixo .

find / -type f -perrn -4000 -ls

O comando acima faz uma busca por

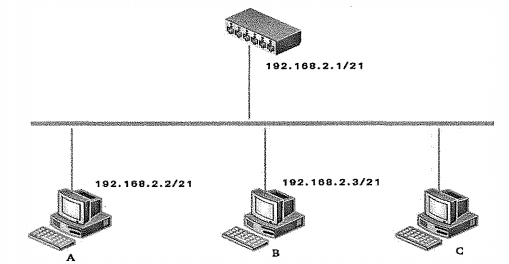

Observe a Figura abaixo.

Com relação à rede de computadores representada na figura

acima, assinale a opção que apresenta o comando correto para

configurar manualmente o computador C, que roda o sistema

Linux, com o endereço de rede 192.168.2.3, p ara que ele se

comunique pela rede com os computadores A e B.

Observe, abaixo, a saída do programa t 2 .

$ ./t2 &

[1] 3680

[ 1]+ Parado ./t2

Considerando a saída do programa t2 acima representado, qual o comando do Linux é usado quando se deseja colocar o programa t2 em primeiro plano (FOREGROUND), após esse programa ter sido colocado em execução em segundo plano (BACKGROUND)?

Um arquivo de nome texto.txt contém o seguinte texto:

O tempo perguntou pro tenpo quanto tenpo o tenpo tem. O tenpo respondeu pro tempo que o tenpo tem tanto tenpo quanto tenpo o tenpo tem.

Para corrigir o erro de digitação trocando todas as ocorrências da palavra "tenpo” por "tempo”, pode-se utilizar qual comando do Linux?

Observe as tabelas abaixo.

CLIENTE (cod_cliente, nome_cliente, endereço, cidade, uf)

VENDEDOR (cod__vendedor, nome_vendedor)

PEDIDO ( num_pedido, prazo_entr, cd_cliente, cd_vendedor)

ITEM_PEDIDO (no_pedido, cd_produto, qtd_pedido)

PRODUTO {cod_produto, unid, desc, val__unit)

Assinale a opção que indica o comando SQL que lista os nomes, endereços e cidades dos clientes.

Assinale a opção correta com relação ao IDS (INTRUSION DETECTION SYSTEM), segundo Stallings (2008).

I - A detecção de intrusão é baseada na suposição de que o comportamento do intruso difere daquele de um usuário legítimo de maneiras que podem ser quantificadas.

II - Pode haver uma sobreposição entre os perfis comportamentais típicos de um intruso e de um usuário autorizado.

III- Existem duas técnicas de detecção de intrusão: a detecção estatística de anomalias e a detecção baseada em regras,

IV - HONEYPOTS são sistemas de armadilha, planejados para atrair um atacante em potencial para longe dos sistemas críticos.

Coloque V (verdadeiro) ou F (falso), nas afirmativas abaixo, assinalando, a seguir, a opção correta.

( ) Um ataque de negação de serviço (DENIAL OF SERVICE - DoS) é uma tentativa de impedir que usuários legítimos de um serviço usem esse serviço.

( ) Em um ataque de negação de serviço distribuído (DISTRIBUTED DENIAL OF SERVICE - DDoS), realizado por meio da inundação de pacotes SYN (SYN FLOODING ATTACK), as máquinas escravas enviam para o alvo selecionado pacotes SYN do TCP/IP, com informações de endereço IP de retorno falso; isso causa lentidão e até o travamento da máquina alvo pois a mesma fica esperando para completar as falsas conexões.

( ) Em um ataque de DDoS Refletor, as máquinas escravas criam pacotes que solicitam uma resposta que contenha o IP de máquinas não infectadas como IP de origem no cabeçalho do pacote. As máquinas escravas enviam tais pacotes à máquina alvo, que responde com pacotes dirigidos para máquinas não infectadas, conhecidas como refletoras.

( ) O rastreamento e identificação da origem do ataque é uma

linha de defesa contra ataques DDoS proposta por CHANG

(2002), que é facilmente alcançável e sempre eficaz para

anular os efeitos do DDoS.

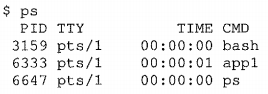

Um processo de nome appl apresentou um erro e está no sistema sem funcionar, A saída do comando ps é a seguinte:

Qual comando do Linux finaliza o processo appl?