Questões Militares

Para quadro técnico

Foram encontradas 4.721 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere a estrutura abaixo:

Empregado (PrimeiroNome, Inicial_Maio, UltimoNome, NumEmpregado, DataNascimento, Endereco, Sexo, Salario, NumSupervisor, NumDepto)

Departamento (NomeDepto, NumDepto, NumGerente, DataInicioGerencia

Localização_Depto (NumDepart, Localizacao)

Projeto (NomeProj, NumProj, Localizacao, NumDepto

Trabalha_em (NumEmpregado, NumProj, Horas)

Dependente (NumEmpregado, NomeDependente, Sexo, DataNascimento, Parentesco)

Utilizando a Álgebra Relacional, qual das opções abaixo atenderia a seguinte extração:

Para cada projeto localizado no 'Centro', recuperar o número do projeto, o número do departamento controlador e o nome (primeiro e último nome), o endereço e a data de nascimento do gerente do departamento.

O Modelo CobiT 5, lançado em 2012, possui cinco domínios de processos.

Existe um domínio que cobre identificação, desenvolvimento e/ou obtenção de tecnologia, assim como sua concretização e integração junto aos processos de negócios. Esse domínio também cobre mudanças e manutenções em sistemas existentes. Assinale a opção que apresenta esse domínio.

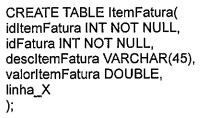

Considere o código SQL abaixo, que gerou a tabela ItemFatura.

Considerando que a tabela ItemFatura possui chave primária composta pelo campos idItemFatura e idFatura e que, se uma fatura for excluída, automaticamente serão excluídos todos os seus itens, o trecho linha_X dee ser preenchida corretamente por:

I - Usar consultas parametrizadas fortemente tipadas.

II - Não incluir strings de conexão na aplicação. As strings de conexão devem estar em um arquivo de configuração separado, armazenado em um sistema confiável e as informações devem ser criptografadas.

III - A aplicação deve conectar-se ao bando de dados com a mesma credencial de segurança para todas suas necessidades.

IV - Desativar todas as contas criadas por padrão e que não sejam necessárias para suportar os requisitos de negócio.

Correlacione os Padrões de Projetos com suas respectivas descrições e assinale a opção correspondente.

1 - Adapter

2 - Proxy

3 - Facade

4 - Decorator

5 - Visitor

( ) Envelopa outro objeto para controlar acesso a ele.

( ) Envelopa outro objeto e lhe fornece comportamentos adicionais.

( ) Envelopa outro objeto e lhe fornece uma interface diferente para acessá-lo.

( ) Envelopa um grupo de objetos para simplificar sua interface.

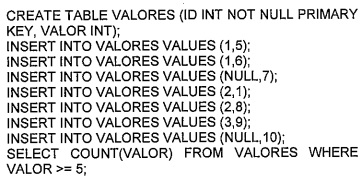

Considere a execução dos seguintes comandos em SQL:

Essa consulta retornará o valor: