Questões Militares

Para técnico de processamento de dados

Foram encontradas 399 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

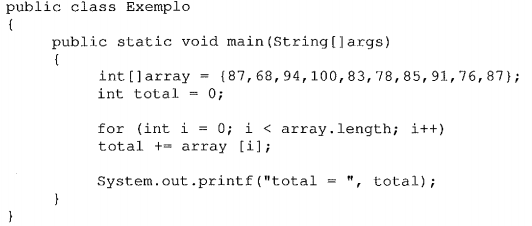

Assinale a opção que apresenta o resultado do código acima.

PROGRAMAS

I - VÍRUS

II - CAVALO DE TRÓIA

III- SPYWARE

IV - WORM

V - MALWARE

DEFINIÇÕES

( ) Programa especificamente desenvolvido para executar ações danosas e atividades maliciosas em um computador,

( ) Programa ou parte de um programa de computador que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos.

( ) Programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções sem o conhecimento do usuário.

( ) Programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo, de computador para computador.

( )Programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros.

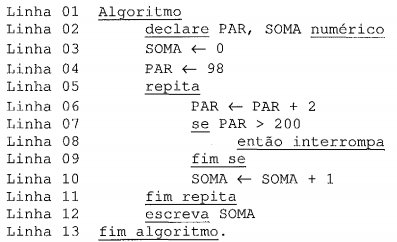

Sabendo-se que o algoritmo acima deveria calcular a soma dos números pares desde 100 até 200, inclusive, assinale a opção que apresenta a instrução que deverá ser substituída para que a saída correta seja fornecida.