Questões Militares

Para técnico de processamento de dados

Foram encontradas 399 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

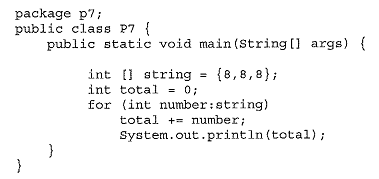

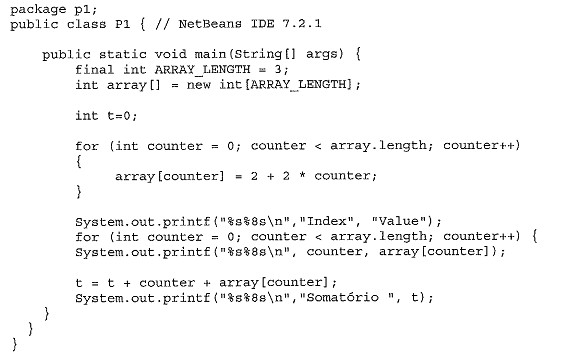

Considerando as estruturas de controle na linguagem de programação JAVA, analise o programa abaixo, desenvolvido no ambiente NetBeans 7 . 2 . 1:

Dentre as opções abaixo, qual apresenta o valor que será impresso

por esse programa ao final de sua execução?

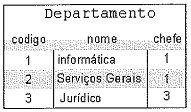

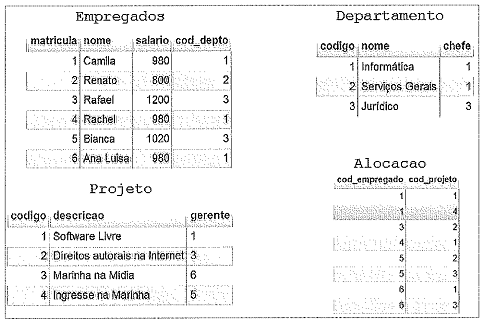

Observe a tabela abaixo.

Em SQL, três comandos podem ser usados para modificar o banco de dados: INSERT, DELETE e UPDATE.

Com base na tabela acima, assinale a opção que apresenta o

comando que realiza, com sucesso e sem apresentar erros, a

instrução de manipulação de tuplas na tabela departamento.

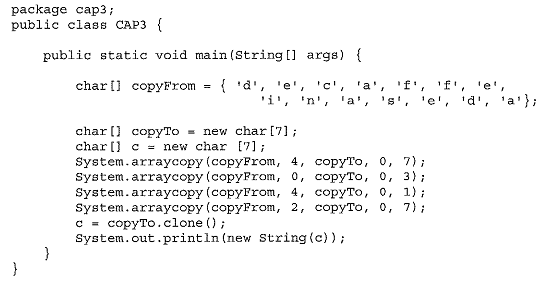

Considerando a definição e utilização de estruturas de dados, analise o programa em JAVA abaixo, desenvolvido no ambiente NetBeans 7.2.1:

Dentre as opções abaixo, qual apresenta o valor que será impresso

por esse programa ao final de sua execução?

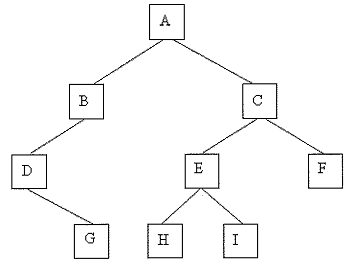

Analise a árvore binária a seguir.

Dentre as opções abaixo, assinale a que apresenta o percurso

dessa árvore binária em pós-ordem.

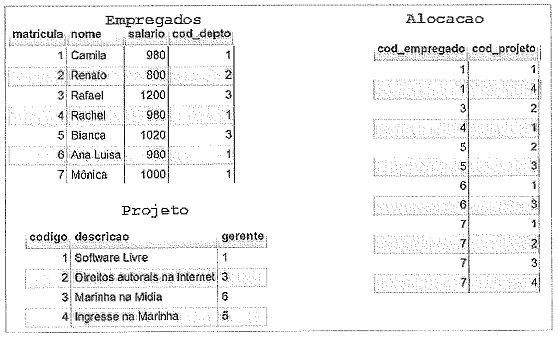

Analise as tabelas a seguir.

Com base nas tabelas acima, assinale a opção que apresenta corretamente o comando que deve ser executado para realizar a seguinte consulta:

"Nome dos empregados que trabalham em projetos, com os respectivos

nomes dos projetos em que cada um trabalha".

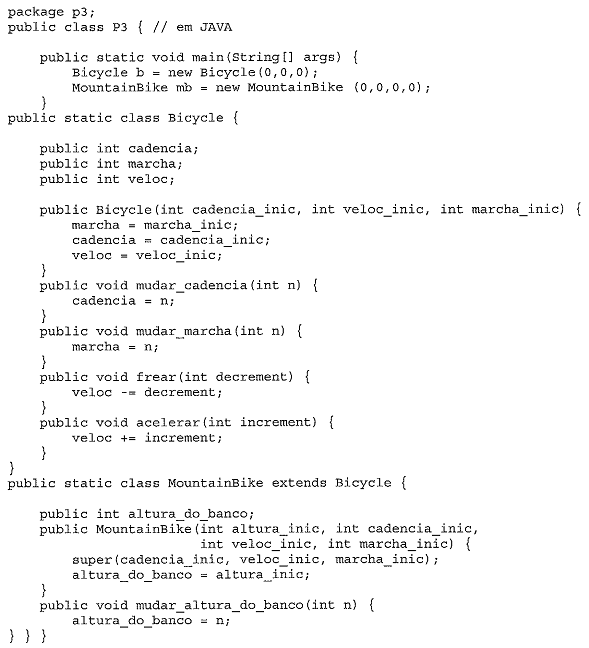

Analise o código abaixo.

Qual a opção que possibilita a alteração da altura do banco

para 2 considerando os objetos instanciados?

De acordo com os serviços de rede do sistema operacional Linux, correlacione os arquivos de configuração às suas respectivas finalidades, e assinale, a seguir, a opção correta.

ARQUIVOS DE CONFIGURAÇÃO

I - /etc/hostname

II - /etc/nsswitch.conf

III- /etc/hosts

IV - /etc/resolv.conf

V - /etc/hosts

VI - /etc/networks

FINALIDADES

( ) Configurar a troca de serviço de nomes.

( ) Mapear o nome do endereço P da estação de trabalho.

( ) Especificar os endereços dos servidores DNS.

( ) Configurar as interfaces de rede do sistema.

( ) Definir o nome da estação

de trabalho.

Com relação ao tratamento de variáveis na linguagem JAVA, analise o programa abaixo, desenvolvido no ambiente NetBeans 7.2.1:

Dentre as opções abaixo, qual apresenta o valor impresso da

variável "t" ao final da execução do programa?

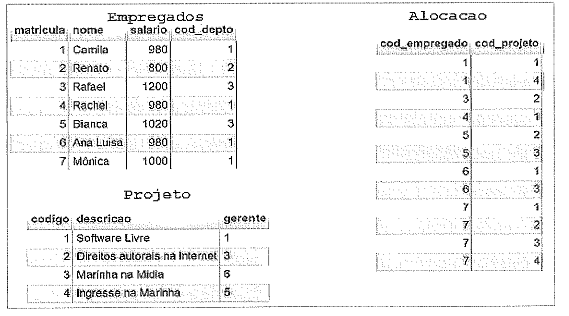

Analise as tabelas a seguir.

Com base nas tabelas acima, assinale a opção que apresenta corretamente o comando que deve ser executado para realizar a seguinte consulta:

"Nome dos empregados que trabalham em todos os projetos".

Observe as tabelas e o comando SQL a seguir.

SELECT P.codigo, P.descricao, COUNT(* )

FROM PROJETO P, ALOCACAO A

WHERE P.codigo = A.cod_projeto

GROUP BY P.codigo, P.descricao

HAVING COUNT (* ) > 3;

Assinale a opção que explica corretamente o resultado do comando

SQL acima.

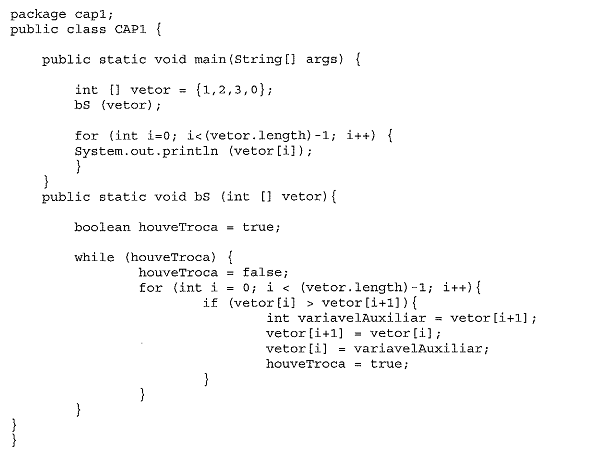

Considerando o estudo de estrutura de dados e seus algoritmos de manipulação, analise o programa em JAVA abaixo, desenvolvido no ambiente NetBeans 7.2.1:

Dentre as opções abaixo, qual apresenta o valor que será impresso

por esse programa ao final de sua execução?

Assinale a opção que apresenta a sequência que completa corretamente as lacunas da sentença abaixo.

Em segurança de redes de computadores, a _______________ protege a informação contra alteração não autorizada. A _________ garante que um recurso esteja disponível sempre que necessário. E a _____________ protege uma informação contra acesso não autorizado.