Questões Militares

Para primeiro tenente - informática

Foram encontradas 487 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

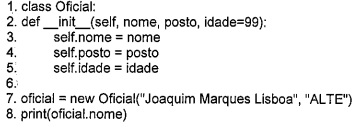

Considere as linhas de código, escritas na linguagem Python 3 apresentadas abaixo:

É correto afirmar que para compilar e executar corretamente as linhas de código devemos: