Questões Militares

Para tecnologia da informação

Foram encontradas 5.234 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Avalie as afirmativas referentes a dispositivos de rede de dados.

I – Hubs são dispositivos que trabalham na camada física. Os Hubs não examinam os endereços da camada de enlace. Os quadros que chegam à sua interface são enviados a outras interfaces.

II – Switches são dispositivos que trabalham na camada de física. Porém, quando um quadro chega ao switch, o endereço de destino é extraído e examinado a fim de determinar para onde ele deve ser enviado.

III – Roteadores são dispositivos que trabalham na camada de rede. Os pacotes que chegam para o roteador são analisados e enviados para o software de roteamento, que utiliza o cabeçalho para escolher para qual interface de saída ele será enviado.

Está correto apenas o que se afirma em

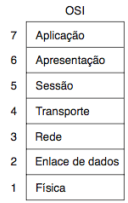

O modelo de referência ISO Open Systems Interconnection (OSI) foi proposto como uma das primeiras iniciativas de padronização internacional dos protocolos usados nas várias camadas de rede. O modelo OSI possui 7 camadas, conforme ilustradas a seguir.

TANEMBAUM, Andrews S. Redes de Computadores. 5. ed. São Paulo: Pearson, 2011

O modelo TCP/IP, assim como o modelo OSI, se baseia em uma pilha de protocolos e também é dividido em camadas. Algumas camadas presentes no modelo OSI estão presentes no modelo TCP/IP. Outras camadas foram suprimidas ou incorporadas em outras funcionalidades.

Qual das camadas abaixo está presente em ambos os modelos?

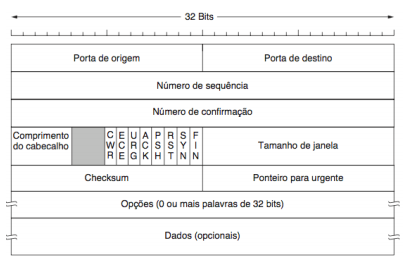

A figura a seguir ilustra o cabeçalho de um importante protocolo de redes, que foi projetado para oferecer um fluxo de bytes fim a fim confiável mesmo se utilizado em uma rede não confiável.

Fonte: TANEMBAUM, Andrews S. Redes de Computadores. São Paulo: Pearson, 2011

O cabeçalho ilustrado na figura pertence ao protocolo

Na linguagem UML é utilizado um diagrama que define o comportamento do sistema de forma dinâmica, mostrando o fluxo de controle que ocorre entre ações executadas pelo sistema.

Este é o diagrama de

Indique a opção que completa corretamente as lacunas da assertiva a seguir sobre classes de teste de software.

O ______________foca em verificar um componente ou módulo do software. E o _____________executa testes focados nas interfaces entre os componentes.

Em engenharia de software, alguns atributos são fundamentais para analisar se um software tem qualidade garantida.

1 – A medida de quanto o software satisfaz as necessidades definidas em seus requisitos.

2 – A medida de tempo que o software fica disponível sem erros.

3 – A medida do grau de facilidade de utilização do software.

4 – A medida do grau de utilização de recursos do sistema pelo software da melhor forma possível.

5 – A medida do grau de facilidade em transpor o software de um ambiente para outro.

Os atributos acima descritos são, respectivamente,

“O desenvolvimento incremental é baseado na ideia de desenvolver uma implementação inicial, expô-la aos comentários dos usuários e continuar por meio da criação de várias versões até que um sistema adequado seja desenvolvido.”

É uma característica do modelo de desenvolvimento incremental

O modelo de processo de desenvolvimento de software conhecido como Waterfall ou Cascata, possui 5 estágios definidos.

Associe as colunas relacionando o estágio à sua respectiva entrega usual.

Estágio

( 1 ) Análise e definição de requisitos.

( 2 ) Projeto de sistema e software.

( 3 ) Implementação e teste unitário

( 4 ) Integração e teste de sistema.

( 5 ) Operação e Manutenção.

Entrega usual

( ) Código executável do software completo.

( ) Código executável de partes específicas.

( ) Documento de especificação do sistema.

( ) Código executável melhorado.

( ) Diagrama de Arquitetura de classes.

A sequência correta dessa associação e

Um sistema Web desenvolvido em PHP para fazer autenticação de usuários utiliza a seguinte QUERY SQL: SELECT * FROM usuarios WHERE nome = ‘$nome’ AND senha = ‘$senha’;

Um hacker, aproveitando de uma vulnerabilidade nesse código, consegue acesso com nível de usuário, sem saber a senha do mesmo, manipulando os dados de entrada para que esta QUERY seja executada da seguinte forma:

SELECT * FROM usuarios WHERE nome = ‘joao’ AND senha = ‘qualquer’ OR ‘x’ = ‘x’;

Este tipo de ataque é conhecido como

O modelo relacional formal define os seguintes conceitos acerca de bancos de dados:

1 - Tupla: é uma lista ordenada de valores, que contém um valor específico ou NULL.

2 - Relação: é um conjunto de tuplas.

3 - Atributo: é o nome de um papel desempenhado por um conjunto de valores atômicos.

Respectivamente, estes conceitos são apresentados e utilizados na linguagem SQL como

É um programa em execução que realiza operações como leitura de uma tabela ou inserções de linhas em uma tabela de um banco de dados. Ao final da execução deste programa, o banco de dados precisa ficar em um estado válido ou coerente, de acordo com as restrições definidas em seu esquema.

Esta é a definição do conceito de

Herança é uma forma que a linguagem JAVA disponibiliza para que uma nova classe absorva membros de uma classe já existente. Verifique se é verdadeiro (V) ou falso (F) o que se afirma abaixo sobre herança em JAVA.

( ) Os métodos de uma subclasse acessam membros private diretamente de uma superclasse.

( ) O método public de uma superclasse não pode se tornar um método private de sua subclasse.

( ) O construtor de uma subclasse deve chamar seu construtor de superclasse a fim de inicializar as variáveis que foram herdadas desta superclasse.

( ) Quando um objeto de subclasse é criado, o construtor da subclasse chama o construtor da superclasse.

De acordo com as afirmativas, indique a sequência correta.

Indique a opção que completa corretamente as lacunas da assertiva a seguir.

Para alocar partições de memória, os sistemas operacionais utilizam basicamente três estratégias. O ideal é que estas estratégias levem a ___________ a fragmentação externa. A estratégia ___________ tem a desvantagem de fazer com que cada vez mais memória fique com pequenas áreas não-contíguas. A estratégia ___________, apesar de utilizar as maiores partições, deixa espaços livres maiores que permitem que um maior número de programas utilize a memória. Já a estratégia ___________ é a mais rápida de todas, consumindo menos recursos do sistema.

Avalie as descrições dos processos abaixo.

1 - Um processo em execução voluntariamente retorna à fila de pronto e libera o processador para outro processo.

2 - Quando um processo vai para execução, é determinado uma janela de tempo limite (quantum) para o uso do processador.

3 - O processo com menor tempo de processador ainda por executar é selecionado para execução.

4 - O processo que chega primeiro ao estado de pronto é selecionado para execução.

Qual opção apresenta, na sequência correta, a definição do tipo de escalonamento de processos usados por sistemas operacionais?

Associe as duas colunas, relacionando os numerais com seus respectivos numerais equivalentes, em uma base distinta.

Numerais

( 1 ) 111101011 Binário

( 2 ) 5958 Decimal

( 3 ) 999 Decimal

( 4 ) B12 Hexadecimal

( 5 ) 1BB Hexadecimal

Numerais equivalentes

( ) 2834 Decimal

( ) 1746 Hexadecimal

( ) 110111011 Binário

( ) 491 Decimal

( ) 3E7 Hexadecimal

A sequência correta dessa associação e

A popularização da internet trouxe consigo soluções que facilitaram o acesso aos dados dessa rede mundial. Uma delas consiste na indexação de websites através de um conjunto de caracteres de fácil assimilação. Exemplo: ‘‘http://www.teste.com.br’’.

Esse tipo de endereçamento corresponde a qual camada do modelo Open Systems Interconnection (OSI)?

O banco de dados de um servidor Sistemas de Nomes de Domínio (DNS) possui vários tipos de registros.

O tipo de registro que identifica o nome do host preparado para aceitar mensagens de correio eletrônico é

Avalie as afirmações sobre as características do pacote de segurança Transport Layer Security (TLS).

I. Sua implementação conjunta com o Security Socket Layer (SSL) resultou no que é conhecido como SSL/TLS.

II. Foi criado a partir de uma necessidade de padronizar o SSL.

III. Inclui, em suas versões mais novas, cifras mais fortes, incluindo o Advanced Encryption Standard (AES).

IV. Apesar de surgir como uma alternativa, o TLS ainda é menos seguro que o SSL.

Está correto apenas o que se afirma em

Avalie as afirmações com relação ao método ágil SCRUM.

I. Prescreve o uso de práticas de programação, como a programação em pares.

II. É um método ágil geral, mas o seu foco está no gerenciamento e desenvolvimento iterativo.

III. Pode ser usado com abordagens ágeis mais técnicas, como o XP.

IV. Sua característica inovadora é a sua fase central, chamada de ciclos de sprint.

Sobre os princípios do método ágil, está correto apenas o que se afirma em