Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Segundo Fernandes e Abreu (2014), a ITIL representa um modelo de melhores práticas, orientado a serviços, e seu núcleo é constituído por cinco publicações, cada uma delas relacionada a um estágio do ciclo de vida do serviço, contendo orientações para uma abordagem integrada de gerenciamento de serviços. Dentre os estágios, dois são caracterizados a seguir:

I- Descreve os princípios inerentes à pratica desta disciplina que são úteis para criar políticas, diretrizes e processos de gerenciamento de serviços ao longo do ciclo da vida de serviço. Entre os tópicos abordados nesta publicação, podemos citar alguns como a criação de valor através dos serviços, os ativos de serviço, provedores e tipos de serviços.

II - Descreve a fase do ciclo de vida do gerenciamento de serviços que é responsável pelas atividades do dia a dia, orientando sobre como garantir a entrega e o suporte a serviços de forma eficiente e eficaz em ambientes operacionais gerenciados.

Os estágios caracterizados em I e II são respectivamente denominados:

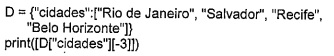

Analise o trecho de programa abaixo, escrito em Python 3:

Assinale a opção que apresenta o resultado obtido após a execução.

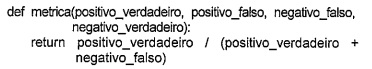

Ao avaliarmos um modelo preditivo, podemos optar por mensurar qual fração dos positivos nosso modelo identifica ou. Implementada na linguagem Python 3, a métrica fica da seguinte forma:

É correto afirmar que o modelo acima se refere à métrica de:

No contexto da linguagem Python 3, considere a execução do programa abaixo:

Sobre o programa acima, é correto afirmar que:

Segundo Machado e Maia (2013), o sistema operacional gerencia os espaços livres no disco, e a gerência dos espaços alocados aos arquivos é de fundamental importância em um sistema de arquivos. Assim analise as afirmativas abaixo em relação às principais técnicas de alocação:

I - A locação contígua consiste em armazenar um arquivo em blocos sequencialmente dispostos no disco.

II - Na locação encadeada, um arquivo pode ser organizado como um conjunto de blocos ligados logicamente no disco, independente da sua localização física.

III - A locação indexada permite o acesso direto aos blocos. O princípio dessa técnica é manter os ponteiros de todos os blocos do arquivo em uma única estrutura denominada bloco de índice.

Assinale a opção correta.

Analise as afirmativas abaixo, em relação à técnica de otimização gradiente descendente.

I - Se uma função possui um ponto de mínimo global único, pode ser encontrado pela técnica.

II - É utilizada para minimizar o erro de um modelo.

III - Se uma função possui pontos mínimos múltiplos (locais), o procedimento talvez não encontre o mínimo global.

Assinale a opção correta.