Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Observe a figura abaixo:

O que cada linha da figura representa?

1 - Alice e Bob trocam as suas chaves públicas;

2 - nesse momento, um invasor consegue passar a sua chave pública falsa para Bob, fingindo ser a de Alice;

3 - Bob criptografa uma mensagem para Alice usando a chave pública falsa do invasor;

4 - o invasor intercepta a mensagem e usa a sua chave privada para decriptografar a mensagem de Bob.

Marque a opção que contém, respectivamente, a denominação do tipo de ataque e a solução para o problema.

Sobre níveis de cache de Memória RAM, analise as afirmativas abaixo.

I - O nível 1 (Level 1 ou L1) é localizado fora do

processador.

Ill- A memória de nível mais baixo (L1) é a que tem maior velocidade, maior custo e menor capacidade.

IV - O processador sempre procura o dado/instrução na memória de menor nível; não achando na L1, ele procura na L2.

Assinale a opção correta.

Analise as tabelas MILITAR e DEPENDENTE abaixo.

MILITAR (id, nome, posto_graduacao);

DEPENDENTE(iddep, id, nome, nascimento);

Considere que:

- id é chave primária de MILITAR;

- iddep é chave primária em DEPENDENTE;

- id em DEPENDENTE é chave estrangeira e se refere a MILITAR.

Assinale a opção que indica o comando SQL que lista as

quantidades de dependentes dos militares que possuem dois ou

mais dependentes, e os id dos militares que possuem dois ou

mais dependentes.

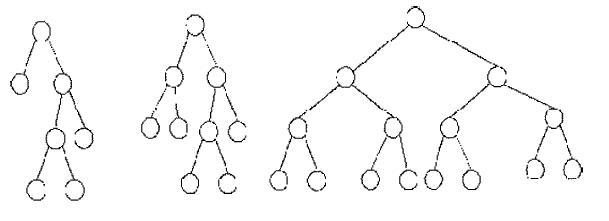

Analise, as figuras a seguir.

Árvores binárias são estruturas de dados não sequenciais com

maior aplicação em computação. Com relação a esse tema,

classifique, da esquerda para direita, os três modelos de

árvore acima e assinale a opção correta.

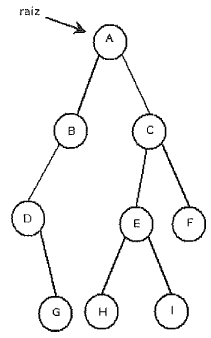

Observe a árvore a seguir.

Assinale a opção que apresenta o percurso em pré-ordem da árvore binária acima.

O algoritmo a seguir apresenta uma operação com pilhas.

ocupar (pt);

pt —> info := novo_valor;

pt —> prox := topo;

topo := pt;

Sobre o algoritmo acima é correto afirmar que se refere ao

Observe a sequência abaixo.

1 - O cliente envia uma flag SYN (sincronize) e um número de controle. 2 - O servidor responde com outro pacote com SYN+ACK. 3 - O cliente responde com um pacote ACK.A sequência acima descreve o procedimento que o protocolo TCP utiliza para estabelecer conexões, que é denominado

o algoritmo abaixo apresenta uma operação em uma estrutura de filas:

se inicio ≠ nulo então

pt := início —> próximo;

se início = nulo então fim := nulo;

valor_recuperado := pt —> info;

desocupar(pt);

senão underflow;

Com relação à operação acima, pode-se afirmar que

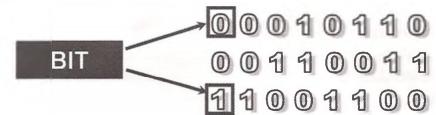

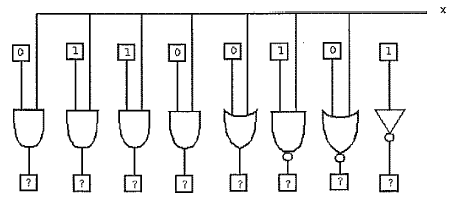

Observe a figura abaixo.

Dada a entrada de 8 bits A= 01100101, representada pela

figura acima, qual o valor da saída, convertido em decimal,

quando o sinal da unidade de controle X for igual a 1?

Analise o comando a seguir.

#iptables -A INPUT -s 192.168.34.0/24 -p tcp -destinationport 25 -j DROP

Sobre regras de Firewall no Linux, com relação ao comando acima, marque a opção correta.