Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Segundo Elmasri, Navathe (2010), correlacione os componentes do SGBD com às suas respectivas características, e, em seguida, assinale a opção que apresenta a sequência correta.

COMPONENTES DO SGBD

I - Compilador de consulta

II - Otimizador de consulta

III- Gerenciamento de BUFFER

IV - Gerenciador de dados armazenados

V - Processador de banco de dados em tempo de execução

CARACTERÍSTICAS

( ) Realiza o gerenciamento de BUFFERS na memória principal, além de executar os planos de consulta executáveis.

( ) Controla o acesso às informações do SGBD que são armazenadas em disco.

( ) Consulta o catálogo do sistema em busca de informações estatísticas e outras informações, gerando um código executável.

( ) Planeja a leitura/escrita em disco.

( ) Analisa e valida as consultas interativas, gerando-as para um formato interno.

( ) Entre outras coisas, preocupa-se

com a eliminação

de redundâncias.

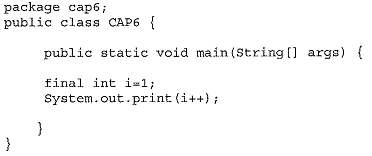

Considerando os valores e os tipos de dados em JAVA, analise o programa abaixo, desenvolvido no ambiente NetBeans 7.2.1:

Assinale a opção correta com relação a execução desse programa.

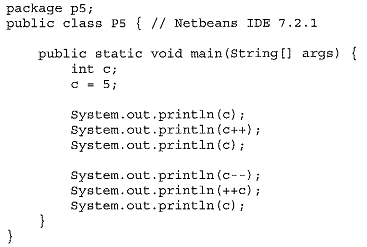

Considerando o tratamento de parâmetros na linguagem JAVA, analise o programa abaixo, desenvolvido no ambiente NetBeans 7.2.1:

Dentre as opções abaixo, qual apresenta o valor que será impresso

por esse programa ao final de sua execução?

De acordo com os padrões existentes de equipamentos de segurança de redes de computadores, correlacione as soluções às suas respectivas características, e assinale a opção correta.

SOLUÇÕES

I - VPN (Virtual Private Network)

II - Firewall

III- Firewall pessoal

IV - IDS (Intrusion Detection System)

V - SSL (SecureSockets Layer)

VI - Antivírus

VII- Antimalware

CARACTERÍSTICAS

( ) Protocolo que, por meio de criptografia, fornece confidencialidade e integridade nas comunicações entre um cliente e um servidor, podendo também ser usado para prover autenticação.

( ) Rede que utiliza criptografia e outros mecanismos de segurança para garantir que somente usuários autorizados possam ter acesso à rede privada e que nenhum dado será interceptado enquanto estiver passando pela rede pública.

( ) Programa, ou um conjunto de programas, cuja função é detectar atividades maliciosas ou anômalas.

( ) Dispositivo de segurança usado

para dividir e controlar

o acesso entre redes de

computadores.

Acerca das operações de álgebra relacional, preencha as lacunas abaixo e, em seguida, assinale a alternativa correta.

I. Produz uma relação que inclui todas as tuplas em R1 ou R2 ou tanto R1 quanto R2; R1 e R2 precisam ser compatíveis na união. (________________)

II. Produz uma relação que inclui todas as tuplas em R1 e R2; R1 e R2 precisam ser compatíveis na união. (________________)

III. Produz uma relação que inclui todas as tuplas em R1 que não estão em R2; R1 e R2 precisam ser compatíveis na união. (________________)