Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Marque (V) para verdadeiro ou (F) para falso. Em seguida, assinale a alternativa com a sequência correta.

( ) Objeto é um elemento da UML que permite a ampliação do vocabulário da própria linguagem UML.

( ) Na UML um relacionamento é uma conexão entre dois ou mais elementos da notação.

( ) A implementação define como algo é feito. Em termos de programação, implementação é o código.

( ) Estereótipo é uma construção de software que encapsula estado e comportamento.

Marque a opção que preenche a lacuna de forma correta.

Em um sistema Linux, utiliza-se o comando ________ para mostrar quais gateways são percorridos por um pacote até chegar ao seu destino.

Leia com atenção.

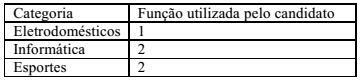

A tabela “Produtos” possui as seguintes colunas: codigo_produto, nome_produto, descricao_produto, preco, peso e categoria.

Assinale a alternativa que retorna quantos produtos existem em cada categoria de produto.

Obs.: A consulta na tabela “Produtos” deve retornar um resultado que mostre a existência de:

um produto na categoria eletrodomésticos; dois produtos na categoria informática e dois produtos na categoria de esportes.

Assinale a alternativa que completa correta e respectivamente as lacunas da assertiva a seguir relacionada à programação orientada a objetos. O nível de acesso que você escolhe é muito importante para seu projeto.

O acesso _______ garante o acesso a todos os objetos. Para garantir o acesso à instância, você precisa ter acesso ______ ou ______. Lembrando que o acesso ______ garante o acesso apenas para a instância, ou seja, para aquele objeto.

Marque (V) se a assertiva for verdadeira e (F) se a assertiva for falsa e, posteriormente, assinale a alternativa que contém a sequência correta:

( ) O comando INSERT inclui uma tabela num banco de dados.

( ) O comando DELETE TABLE é utilizado para excluir/deletar uma tabela de um banco de dados.

( ) Existe distinção entre letras maiúsculas e minúsculas nos registros inseridos nas tabelas de um banco de dados.

( ) O PostgreSQL é um exemplo de SGBD (Sistema Gerenciador de Banco de Dados) gratuito que pode ser utilizado com a linguagem PHP.

Nenhum sistema operacional que se comunique através de rede é absolutamente seguro. O que se pode fazer é torná-lo mais resistente aos ataques. Administradores e usuários comuns são os elos mais fracos na cadeia da segurança.

Assinale a alternativa que corretamente descreve as tentativas para coletar informações dos usuários por meio de e-mail enganoso, mensagens instantâneas ou mensagens SMS de celulares.

A linha abaixo foi encontrada na configuração do cron em um servidor Debian.

Após analisá-la, é correto afirmar que o servidor será reiniciado

Sobre o sistema de paginação que permite a utilização da memória virtual, marque (V) se a assertiva for verdadeira e (F) se a assertiva for falsa.

( ) Se o sistema de memória virtual estiver habilitado, significa que cada endereço linear interno do processador corresponde a um endereço físico externo na RAM.

( ) A utilização do sistema de memória virtual em dispositivo de armazenamento em massa, por exemplo, memória flash, torna o computador mais rápido do que a instalação de mais RAM.

( ) Quando o sistema de memória virtual é habilitado, é criado um arquivo de troca (swap file) e blocos de igual tamanho no dispositivo de armazenamento em massa.

( ) A instalação de mais RAM no computador gera mais memória disponível para ser utilizada pelo sistema operacional ou por um programa e, consequentemente, haverá menos necessidade de trocas de páginas com o arquivo de trocas (swap file).

Assinale a alternativa com a sequência correta.