Questões Militares

Para tecnologia da informação

Foram encontradas 5.180 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

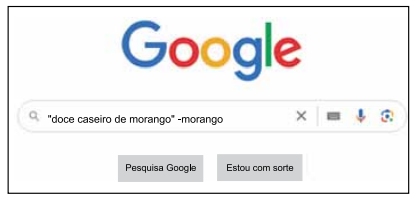

Considere uma pesquisa feita no mecanismo de busca Google, de acordo com a figura.

Logo, o mecanismo de busca

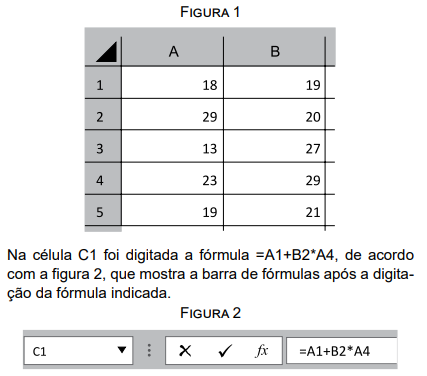

Uma parte de uma planilha do MS-Excel 2010 está representada pela figura 1.

O resultado que será exibido na célula C1 após a tecla Enter

(Return) ser pressionada é

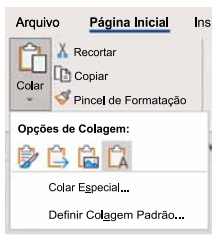

Alterar Formatação de acordo com o Padrão.

Em seguida ele inicia um novo documento no MS-Word 2010 e clica sobre o botão

que é uma das opções de colagem do menu Colar, conforme mostra a figura.

que é uma das opções de colagem do menu Colar, conforme mostra a figura.

Observando que a frase que foi copiada contém palavras com letras em caixa alta, palavras sem formatação especial, palavra em negrito e palavra em itálico, a frase colada no novo documento está de acordo com o texto e a formatação indicados em:

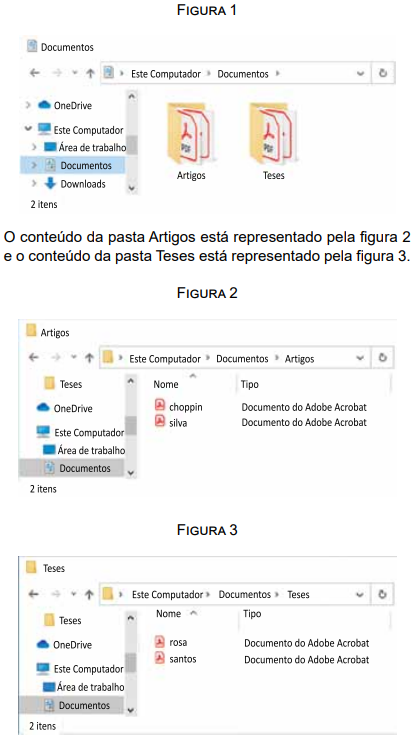

Um usuário, sem pressionar qualquer tecla, arrastou e soltou a pasta Artigos sobre a pasta Teses. Após esse processo, o conteúdo da pasta Teses corresponderá ao indicado em:

( ) No Google Workspace, o Google Meet só permite a participação em reuniões por meio de convites enviados por email, sem possibilidade de criar reuniões diretamente na plataforma.

( ) No Microsoft Teams, é possível fazer chamadas de áudio e vídeo, bem como compartilhar a tela durante as reuniões.

( ) No Google Workspace, o Google Drive permite o armazenamento de arquivos na nuvem e a colaboração em tempo real em Documentos, Planilhas e Apresentações.

As afirmativas são, respectivamente,

I. O campo Cc (Cópia Carbono) é utilizado para enviar uma cópia do e-mail para outros destinatários sem que os destinatários principais ou outros destinatários Cc vejam que a cópia foi enviada.

II. O campo Cco (Cópia Carbono Oculta) é utilizado para enviar uma cópia do e-mail para outros destinatários além do destinatário principal, e todos os destinatários podem ver quem recebeu a cópia.

III. Para enviar anexos, é importante verificar o tamanho dos arquivos e os limites do serviço de correio eletrônico, de modo a garantir que o e-mail seja entregue corretamente.

Está correto o que se afirma em

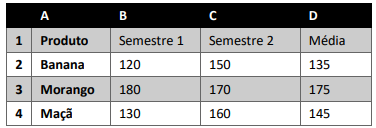

A planilha a seguir, feita no Excel 2016, contém dados de vendas de três produtos, por semestre:

Assinale a fórmula que retorna o nome do produto com a maior

média de vendas semestral quando inserida em uma célula em

branco.

I. No Word 2016, a ferramenta "Comparar Documentos" permite mesclar automaticamente o conteúdo de dois documentos diferentes em um único documento.

II. No Excel 2016, a função “SOMASE” permite somar valores em um intervalo que atendam a um critério especificado.

III. No PowerPoint 2016, o recurso "Slide Mestre" é usado para aplicar animações específicas a cada elemento individual de um slide.

Está correto o que se afirma em

I. No Windows 10, ao excluir um arquivo usando a tecla "Delete", o arquivo é permanentemente removido do sistema sem passar pela Lixeira.

II. A área de transferência permite ao usuário copiar e mover arquivos e textos entre diferentes locais, armazenando temporariamente os dados copiados ou cortados.

III. Atalhos são ícones que permitem acesso rápido a arquivos, pastas ou programas e ocupam menos espaço no disco rígido do que os próprios arquivos originais.

Está correto o que se afirma em

As classes de análise se manifestam de uma das seguintes maneiras, exceto:

Neste sentido, marque a opção que apresenta a definição de protocolo de rede.

Em um determinado momento, a arquitetura de duas camadas passou a não atender à demanda das aplicações, surgindo a arquitetura de três camadas. Marque a opção que apresenta a causa do surgimento dessa arquitetura.

A técnica relacionada à regulagem da taxa média e do volume da transmissão de dados é o(a)

Informe verdadeiro (V) ou falso (F) para as assertivas a seguir, sobre os testes de interface, em seguida, marque a opção que apresenta a sequência correta.

( )Teste de validação de fronteiras.

( )Teste de solicitação de informação.

( )Teste de validação de entrada de dados.

( )Teste de transmissão de dados.

Marque a opção que apresenta a denominação da característica do banco de dados quando a estrutura dos arquivos de dados é armazenada no catálogo do SGBD.

Marque a opção que apresenta a descrição do modelo de implementação.

Para a transformação do modelo de requisitos para o modelo de projeto são considerados vários diagramas que pertencem aos elementos baseados em cenário, comportamento e projetos de dados/classe. Marque a opção que apresenta o diagrama que pertence aos elementos baseados em cenários.