Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Dos ativos a seguir, qual é do tipo primário?

As metodologias de gerenciamento de projetos não podem ser

O cabo UTP possui oito fios, porém, em uma rede local 10BaseT, só são utilizados

A principal razão pela qual o comitê 802.3 decidiu continuar uma rede Ethernet aperfeiçoada foi a/o

Esses nós intermediários, geralmente, envolvem as camadas

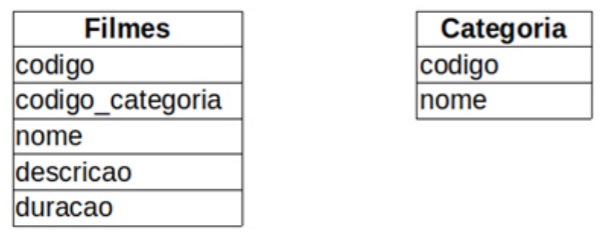

O código na linguagem SQL que mostra a quantidade de filmes por categoria é

Qual o significado da sigla ETL?

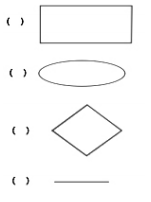

Quatro dos objetos do modelo ER são relacionados a seguir:

NOMES (1) Atributo (2) Entidade (3) Relacionamento (4) Ligação entre objetos

OBJETOS

Associe corretamente os nomes aos objetos do modelo ER.

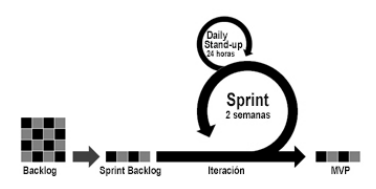

A figura a seguir representa qual dos métodos ágeis usados na engenharia de software?

BARROS, Rafaela C. S. - Guia de Práticas Ágeis Essenciais. The Blokehead; Tradutora Babelcube, 2016, p. 7.

Outro passo é fechar um pacote de requisitos com a profundidade suficiente para encaminhar um conjunto de especificações para atualizar a arquitetura; implementar e testar as unidades que compõem o software.

Qual é o terceiro passo de desenvolvimento de requisitos?

Os requisitos elaborados nessas atividades de análise que são anteriores à criação do projeto são os requisitos de

Nesse sentido, os produtos resultantes da fase de desenho do novo processo são

A esse respeito, avalie o que é possível com um cronograma de projetos detalhado.

I. Avaliar o custo da solução ou produto. II. Qualificar a gerência e o problema identificado por ela. III. Estimar o tempo necessário para conseguir o produto ou a solução do problema. IV. Resolver o problema ou projetar o que se pretende de acordo com viabilidade e possibilidade.

Está correto apenas o que se afirma em

Um verme de computador é um programa malicioso que não é tecnicamente um vírus de computador.

O motivo de algumas pessoas confundirem esses dois termos é porque eles

Um objetivo dos métodos ou processos de desenvolvimento de software é a