Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

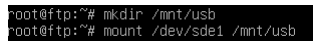

Analise a figura abaixo e assinale a alternativa que descreve qual a finalidade dos comandos.

( ) A UML faz diferença entre operação e métodos ( ) Na UML uma operação é um serviço que você solicita de qualquer objeto de uma classe, enquanto um método é uma implementação específica da operação. ( ) A UML consiste na notação para descrever cada aspecto de um projeto de software. ( ) A UML é unica linguagem de modelagem reconhecida e aceita.

___________ é um método utilizado na gerência de memória do computador, que consiste em trazer totalmente cada processo para a memória, executando-o por um determinado tempo e então devolvendo-o ao disco.

Assinale a alternativa que corresponde respectivamente ao correto preenchimento das lacunas.

O termo phishing é um tipo de golpe que visa a obtenção de dados pessoais e financeiros de usuários, por meio da __________.

Em desenvolvimento de sistemas, o termo _____________ é utilizado quando uma classe não tem filhas.