Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma mensagem com conteúdo inverídico ou preocupante, que tenha sido enviada supostamente por autores ou instituições de confiança, pode ser denominada boato ou _________.

1 – Bloqueia a senha do usuário silva. 2 – Desbloqueia a senha do usuário silva. 3 – Configura uma data de expiração para a conta especificada. 4 – Ao ser digitada essa linha em /etc/group, cria um grupo pessoal.

( ) ana::2522:ana ( ) usermod -L silva

( ) usermod -U silva ( ) usermod -e 2017-08-14 ana

A sequência que apresenta corretamente esses veículos está indicada em

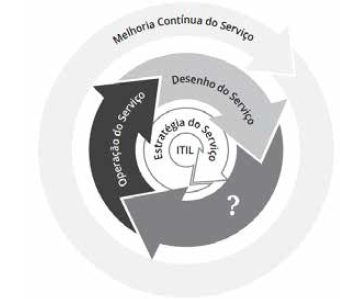

Fonte: FILHO, Felício Cestari. ITIL Information Technology Infrastructure Library. Rio de Janeiro:Escola Superior de Redes, 2012. p. 5.

A esse respeito, é correto afirmar que o ponto de interrogação na figura omite o elemento que

Nesse sentido, é correto afirmar que o CMMI

As etapas sucessivas que compõem o ciclo de vida de um software estão corretamente indicadas em

É correto afirmar que o query que identifica os registros descritos e os retorna em ordem decrescente conforme o campo “name” é

O ______________________ é um banco de dados especial que descreve os bancos de dados individuais e o ambiente do banco de dados. Ele contém descritores de dados, denominados ___________________ e pode ser oferecido pelo SGBD.

A sequência que preenche corretamente as lacunas é

Nesse sentido, é correto afirmar que uma dessas condições é