Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Os filtros Bayesianos utilizam qual técnica anti-spam?

Não é uma característica do IDS

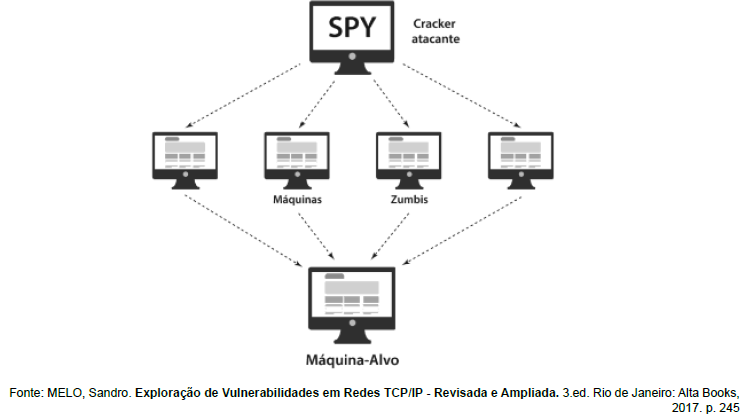

Os zumbis são personagens que atuam no processo que roda no agente responsável por receber e executar os comandos enviados pelo cliente. Geralmente ficam bem escondidos. Em um ataque DDoS com essas características, o que acontece na segunda etapa do ataque?

A esse respeito, avalie o que se afirma sobre o controle de acesso baseado em perfil (Role Based Access Control - RBAC).

I. Esse tipo de controle é aplicado no controle de acesso discricionário. II. O acesso é definido pela lista de regras criadas pelo administrador do sistema. III. A determinação do perfil de um usuário é feita de forma discricionária pelo gestor de um recurso. IV. O acesso às informações é baseado em função do cargo ou do grupo em que o usuário pertence.

Está correto apenas o que se afirma em

É correto afirmar que a ação de um firewall é simples quando

___________________ é o ato do usuário se identificar utilizando diversos mecanismos, como por exemplo, biometria e token. Esse método pode ser utilizado tanto para acesso ____________________ como ___________________.

A sequência que preenche corretamente as lacunas é

Qual a função do módulo registrador do Single Sign-on?

É correto afirmar que a criptografia assimétrica possui o tipo de chave

Associe corretamente o tipo de vírus à sua descrição.

TIPOS DE VÍRUS (1) Macro

(2) Scripts

(3) Setor de boot

(4) Arquivos executáveis

DESCRIÇÕES ( ) Não é transmitido pela rede.

( ) Se espalha após o usuário executar um arquivo.

( ) Se espalha rapidamente por poder ser anexado a e-mails.

( ) São executados automaticamente pelos softwares de leitura de e-mails.

A sequência correta é

É correto afirmar que a função que está no mais alto nível gerencial da organização e desenvolve a estratégia geral de segurança para toda a empresa é a de

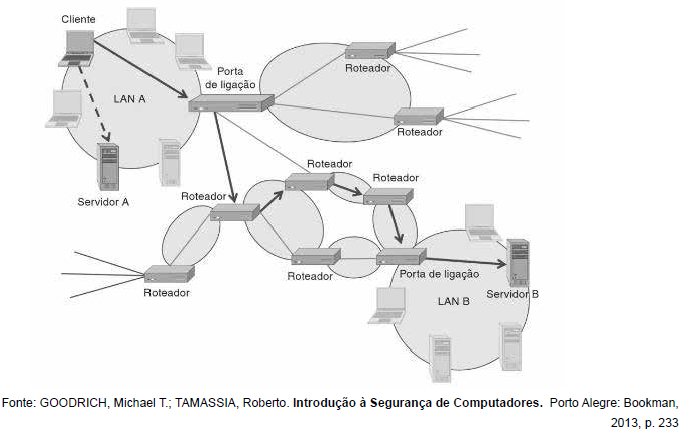

Observe a figura a seguir que mostra um exemplo de roteamento na internet.

Um host como um computador PC, servidor ou smartphone adota um algoritmo simples para rotear pacotes daquele host.

Qual a interpretação correta do fluxo de pacotes de dados apresentado na figura?

A esse respeito, associe corretamente o protocolo dessa camada à sua descrição.

PROTOCOLOS

(1) DNS

(2) FTP

(3) SSH

(4) HTTP

DESCRIÇÕES

( ) Usado para navegar na web.

( ) Usado na administração e acesso remoto.

( ) Permite usar nomes intuitivos de domínios.

( ) Fornece interface para baixar e carregar arquivos.

A sequência correta é

É correto afirmar que o sistema de cabeamento estruturado surgiu com o objetivo de atender as necessidades básicas de mudanças de

Quanto à forma profissional de softwares específicos no mercado, é correto afirmar que a sequência que contém três modalidades distintas de backup está indicada em

Os níveis de RAID mais utilizados são: 0, 1, 5, 6, 1+0 e 0+1.

A esse respeito, avalie o que se afirma sobre os níveis RAID Nível 0+1 e RAID Nível 1.

I. RAID Nível 0+1 é superior a RAID Nível 1.

II. RAID Nível 0 melhora o desempenho geral do sistema com menor custo.

III. RAID Nível 0+1 é aplicado principalmente em pequenos subsistemas de armazenamento.

IV. RAID Nível 0+1 é usado para gravação em aplicações que tenham pequenas cargas de trabalho.

Está correto apenas o que se afirma em

As duas principais restrições apresentadas para listas são: ________________ em que o primeiro nodo a ser retirado dever o último nodo que foi inserido; e _________________em que o primeiro nodo a ser retirado deve ser o primeiro que foi inserido.

A sequência que preenche corretamente as lacunas é

def processar(n):

if n < 0:

print(“Valor incorreto”)

elif n == 1:

return 0

elif n == 2:

return 1

else:

return processar(n - 1) + processar(n - 2)

print(processar(3))

A partir desses dados, é correto afirmar que a saída exibida em tela pelo código Python quando executado

Os periféricos são conectados ao computador através de um componente de hardware denominado corretamente