Questões Militares

Para tecnologia da informação

Foram encontradas 5.234 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a opção que preenche corretamente as lacunas da sentença abaixo.

O exemplo simples abaixo, de mensagem para estabelecimento de sessão, indica que o protocolo ____________deverá ser usado para encapsular a mídia e que o agente usuário remetente espera receber o áudio no endereço IP ______________ .

INVITE [email protected]

c=IN IP4 167.183.13.137

m=áudio 38409 RTP/AVP 0

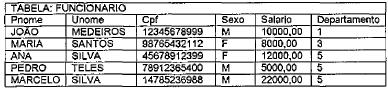

Considere a tabela a

Com base nos dados da tabela acima, assinale a opção

que apresenta a query que recupera todos os funcionários

no departamento 5, cujo salário esteja entre R$ 10.000 e

R$ 20.000.

Segundo a CERT.BR.(2012), cada tipo de código malicioso tem características próprias que o define e o diferencia dos demais tipos, como forma de obtenção, forma de instalação, meios usados para propagação e ações maliciosas mais comuns executadas nos computadores infectados. Baseado na informação acima, coloque F (falso) ou V (verdadeiro) nas afirmativas abaixo, em relação às características dos códigos maliciosos quanto a forma de obtenção e ações mais comuns executadas nos computadores infectados, e assinale a opção correta.

( ) Vírus, Worm, Trojan e Backdoor podem ser obtidos por meio de e-mails ou baixados de sites na internet.

( ) O Rootkit pode ser obtido por meio de uma ação de outro código malicioso.

( ) Vírus, Trojan e RooKit são os únicos Malware que alteram ou removem arquivos.

( ) O Bot furta informações sensíveis e possibilita o retorno do invasor.

( ) O Worm e o Bot desferem ataques na Intenet e

podem ser obtidos por meio de mídias removíveis infectadas.