Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Segundo a CERT.BR.(2012), códigos maliciosos (malware) são programas especificamente desenvolvidos para executar ações danosas em um computador. Sendo assim, correlacione os programas de códigos maliciosos às suas respectivas definições e assinale a opção que apresenta a sequência correta.

PROGRAMAS

I- VÍRUS

II- ROOT KIT

llI- CAVALO DE TROIA (TROJAN)

IV- WORM

V- SPYWARE

( ) Programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador.

( ) Programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros.

( ) Programas e técnicas que permitem esconder e assegurar a presença de um invasor ou de outro código malicioso em um computador comprometido.

( ) Programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos.

( ) Programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário.

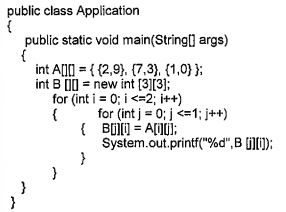

Analise o seguinte programa em Java.

Quais números serão impressos, respectivamente, após a

execução desse trecho de programa Java?

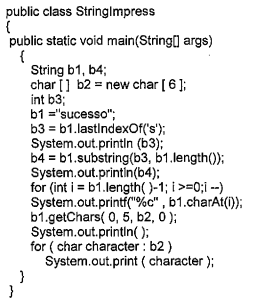

Analise o programa abaixo.

Assinale a opção que apresenta a saída

do programa apresentado acima.

Analise as afirmativas abaixo com relação a endereçamento IP (Internet Protocol):

I- Todos os endereços Ipv4 possuem 64 bits.

II- Os endereços da classe B vão de 128 a 193.

III- Se um host estiver em duas redes, precisará de dois endereços IP.

IV- Os endereços da rede 127.0.0.0 são reservados para teste de loopback.

V- O endereço IP 0.0.0.0 é usado pelos hosts quando estão sendo inicializados.

Assinale a opção correta.

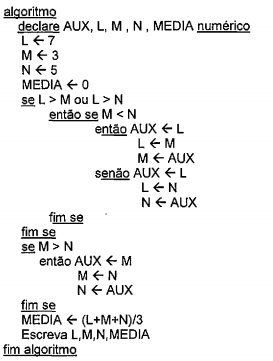

Analise o algoritmo abaixo.

Quais valores serão impressos após a execução?