Questões Militares

Foram encontradas 130.093 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I - Os roteadores têm várias interfaces e, portanto, vários endereços IP.

II - Cada host e roteador na Internet tem um endereço IP que pode ser usado nos campos “identificação” e “endereço de destino” dos pacotes IP.

III - Um recurso que define o IPv4 são seus endereços de 32 bits. IV - Os endereços IPv6 são escritos em notação decimal com ponto.

Estão CORRETAS as assertivas:

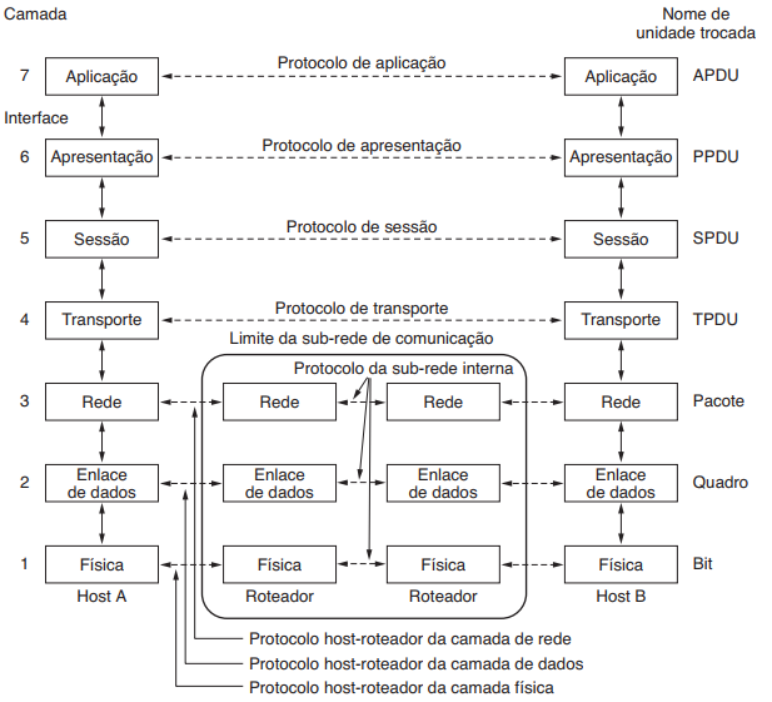

Fonte: TANENBAUM, ANDREW S.; WETHERALL, DAVID J. Redes de Computadores. 5ª ed. Pearson, 2011, p.26, Figura 1.17

I - __________ é uma forma de fraude na Internet. Tipicamente, a vítima recebe um e-mail pedindo para ele ou ela verificar ou confirmar uma conta junto a um banco ou provedor de serviços.

II - Um __________ é um programa que, além da função que aparenta desempenhar, conduz propositalmente atividades secundárias, imperceptíveis pelo usuário do computador, o que pode prejudicar a integridade do sistema infectado.

III - __________ é um programa que coleta informações no computador do usuário e as envia para outra parte. O propósito disso é fazer dinheiro. Não tenta propositalmente danificar o PC e/ou software nele instalado, mas, sim, violar a privacidade.

IV - Um __________ é uma coleção de programas conectados a outros programas similares, via Internet, a fim de realizar tarefas no computador de alguma pessoa. Esses programas podem se comunicar por meio de vários canais para realizar diferentes tarefas, tais como, enviar e-mails de spam ou participar de um ataque distribuído de negação de serviço.

As palavras que completam, CORRETAMENTE, essas lacunas na ordem de cima para baixo são: