Questões de Noções de Informática - Ataques para Concurso

Foram encontradas 379 questões

I. A verificabilidade é a qualidade da informação que ajuda a assegurar aos usuários que a informação contida nas demonstrações contábeis representa fielmente os fenômenos econômicos ou de outra natureza que se propõe a representar. II. O conceito de Ataques na Internet aborda os ataques que costumam ser realizados por meio da Internet, as motivações que levam os atacantes a praticar atividades deste tipo e as técnicas que costumam ser utilizadas. Ressalta-se a importância de cada um fazer a sua parte para que a segurança geral da Internet possa ser melhorada.

Marque a alternativa CORRETA:

Em conformidade com a Cartilha de Segurança para Internet, em relação à exploração de vulnerabilidades, analisar os itens abaixo:

I - Uma vulnerabilidade é definida como uma condição que, quando explorada por um atacante, pode resultar em uma violação de segurança. Exemplos de vulnerabilidades são falhas no projeto, na implementação ou na configuração de programas, serviços ou equipamentos de rede.

II - Um ataque de exploração de vulnerabilidades ocorre quando um atacante, utilizando-se de uma vulnerabilidade, tenta executar ações maliciosas, como invadir um sistema, acessar informações confidenciais, disparar ataques contra outros computadores ou tornar um serviço inacessível.

Julgue o item relativo a rede de computadores, ao programa de navegação Mozilla Firefox, em sua versão mais recente, e aos procedimentos de segurança da informação.

Ações que visam a impedir ataques de negação de

serviço são procedimentos que podem ser adotados no

intuito de garantir a disponibilidade da informação.

Para a resolução das questões desta prova, considere os seguintes detalhes: (1) o mouse

está configurado para uma pessoa que o utiliza com a mão direita (destro) e que usa, com

maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de

arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou

de arrastar especial; (2) os botões do mouse estão devidamente configurados com a

velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com

todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações

que impactem a resolução da questão, elas serão alertadas no texto da questão ou

mostradas visualmente, se necessário; (4) nos enunciados e nas respostas de algumas

questões, existem letras, abreviaturas, acrônimos, palavras ou textos que foram digitados

entre aspas, apenas para destacá-los. Neste caso, para resolver as questões, desconsidere

tais aspas e atente-se somente para as letras, abreviaturas, acrônimos, palavras ou os

textos propriamente ditos; e, (5) para resolver as questões desta prova, considere, apenas,

os recursos disponibilizados para os candidatos, tais como essas orientações, os textos

introdutórios das questões, normalmente disponibilizados antes das Figuras, os enunciados

propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se

houver.

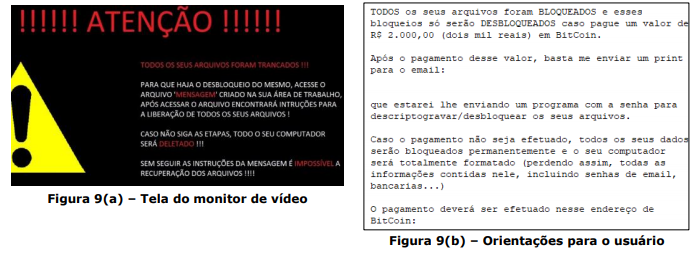

A questão baseia-se nas Figuras 9(a) e 9(b) abaixo. A Figura 9(a) mostra uma imagem

exibida na tela do monitor de um computador após um ataque malicioso bem-sucedido ter

criptografado todos os arquivos existentes nesse computador. No texto existente nessa

imagem, o usuário é orientado a ler o arquivo "MENSAGEM", criado na área de trabalho pelo

atacante, que contém as instruções para desbloquear os arquivos criptografados. A Figura

9(b) exibe o conteúdo do arquivo "MENSAGEM", com as instruções para o desbloqueio dos

arquivos desse computador por meio do pagamento de certa quantia em BitCoin.

O computador, objeto dessa questão, foi alvo de um ataque malicioso bem-sucedido que criptografou todos os seus arquivos de dados, além de pedido de pagamento para desbloqueio dos arquivos. Esse tipo de ataque malicioso é chamado de:

Conclui-se, corretamente, que a denúncia se configura em um ataque do tipo

Considere as informações abaixo.

Nesse tipo de ataque, websites fraudulentos são usados para roubar informações pessoais. Normalmente, os usuários são redirecionados a websites falsos onde um código malicioso é obtido por download e usado para a coleta de informações sigilosas.

O tipo de ataque definido no texto é conhecido como phishing e uma ação correta para evitá-lo é

Qual é esse golpe?

Julgue o item, relativo a procedimentos de segurança da informação, noções de vírus, worms e pragas virtuais e procedimentos de backup.

Um ataque de rootkit é semelhante a um ataque de

phishing, já que ambos exploram vulnerabilidades do

sistema, por meio da engenharia social, objetivando

conquistar a confiança do usuário e, posteriormente,

obter informações sensíveis.

O ataque que contém essa técnica, conforme o <cert.br> , é chamado de

Quanto aos conceitos básicos de redes de computadores, ao programa de navegação Google Chrome, em sua versão mais recente, e ao programa de correio eletrônico MS Outlook 2016, julgue o item.

Por conter mecanismos antiataque e modo de incompatibilidade com alguns sistemas operacionais, o Google Chrome não pode ser definido como o navegador‐padrão.

O phishing é um dos ataques mais corriqueiros na Internet ultimamente, pois se trata de um golpe relativamente fácil de ser aplicado e atinge vários usuários ao mesmo tempo. Basta uma pessoa clicar em um link malicioso para ter dados pessoais roubados, como senhas de banco e, dependendo do tipo, até espalhar vírus e trojans à lista de contatos do celular ou redes sociais. A partir deste cenário, avalie as seguintes asserções:

I. Os programas de antivírus podem ajudar contra os ataques, principalmente as empresas. Entretanto, conhecer como os golpes de phishing são aplicados também é uma maneira eficiente de prevenir possíveis ataques e não se tornar mais uma vítima.

Porque

II. Se você tem uma conta no Dropbox e armazena arquivos importantes e particulares por lá, preste atenção aos e-mails que recebe. Os criminosos usam falsos endereços que parecem vir da plataforma para levar o usuário a fazer login em um site fraudulento.

A respeito dessas asserções, assinale a alternativa correta: