A questão baseia-se nas Figuras 9(a) e 9(b) abaixo. A Figura...

Para a resolução das questões desta prova, considere os seguintes detalhes: (1) o mouse

está configurado para uma pessoa que o utiliza com a mão direita (destro) e que usa, com

maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de

arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou

de arrastar especial; (2) os botões do mouse estão devidamente configurados com a

velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com

todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações

que impactem a resolução da questão, elas serão alertadas no texto da questão ou

mostradas visualmente, se necessário; (4) nos enunciados e nas respostas de algumas

questões, existem letras, abreviaturas, acrônimos, palavras ou textos que foram digitados

entre aspas, apenas para destacá-los. Neste caso, para resolver as questões, desconsidere

tais aspas e atente-se somente para as letras, abreviaturas, acrônimos, palavras ou os

textos propriamente ditos; e, (5) para resolver as questões desta prova, considere, apenas,

os recursos disponibilizados para os candidatos, tais como essas orientações, os textos

introdutórios das questões, normalmente disponibilizados antes das Figuras, os enunciados

propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se

houver.

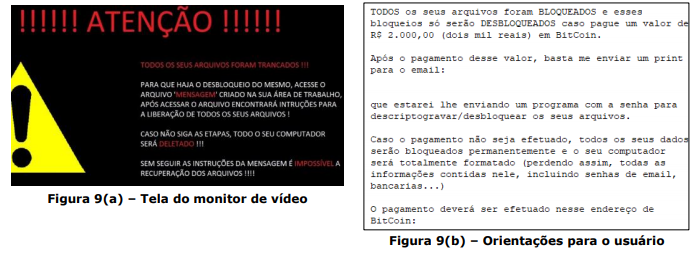

A questão baseia-se nas Figuras 9(a) e 9(b) abaixo. A Figura 9(a) mostra uma imagem

exibida na tela do monitor de um computador após um ataque malicioso bem-sucedido ter

criptografado todos os arquivos existentes nesse computador. No texto existente nessa

imagem, o usuário é orientado a ler o arquivo "MENSAGEM", criado na área de trabalho pelo

atacante, que contém as instruções para desbloquear os arquivos criptografados. A Figura

9(b) exibe o conteúdo do arquivo "MENSAGEM", com as instruções para o desbloqueio dos

arquivos desse computador por meio do pagamento de certa quantia em BitCoin.

O computador, objeto dessa questão, foi alvo de um ataque malicioso bem-sucedido que criptografou todos os seus arquivos de dados, além de pedido de pagamento para desbloqueio dos arquivos. Esse tipo de ataque malicioso é chamado de: