Questões de Concurso

Comentadas sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.488 questões

I Um computador infectado pode infectar um outro computador apenas pela proximidade física.

II Um vírus de computador pode ser introduzido num sistema através da troca de mensagens.

III Um vírus pode enviar e-mails sem que o usuário do computador saiba.

IV Um vírus pode fazer com que um computador "trave".

V Um vírus pode fazer com que um computador seja reiniciado em curtos períodos de tempo.

Das afirmativas acima:

sempre a originalidade da versão referenciada e

não quaisquer outras passíveis de modificação (customização,

parametrização etc.) feita pelo usuário.

Instruções: Para responder às questões de números 26 a 30,

considere:

I. A necessidade de ativar no Windows XP ? edição

doméstica ? a proteção contra invasões e outras

ameaças (p. ex. vírus).

II. A tarefa de imprimir arquivos em uma impressora

instalada na rede, quando o padrão está definido

para uma impressora local do computador pessoal.

III. O recebimento de um arquivo executável como

anexo de uma mensagem eletrônica proveniente de

uma pessoa conhecida. Entretanto, os meios de

divulgação vêm alertando quanto à possibilidade de

vírus em arquivos com o nome parecido com o

recebido. Deve-se tomar providências para que não

prolifere o vírus, caso exista.

IV. Visando a organização e facilidade de acesso aos

arquivos do computador sob Windows XP, edição

doméstica, é recomendado proceder à exibição do

caminho completo do arquivo ou pasta abertos na

barra de endereços (drive:\pasta\subpasta\arquivo.

Ex. C:\Controles\Index\arquivo.

V. A fim de minimizar o prejuízo de perda de textos

digitados no Word 2000, seja por queda de energia

ou algum outro fator, é recomendado proceder ao

salvamento de informações de autorrecuperação a

cada 5 minutos.

de Internet.

I Uma das vantagens de serviços webmail em relação a aplicativos clientes de correio eletrônico tais como o Mozilla ThunderbirdTM 2 está no fato de que a infecção por vírus de computador a partir de arquivos anexados em mensagens de e-mail é impossível, já que esses arquivos são executados no ambiente do sítio webmail e não no computador cliente do usuário.

II Phishing e pharming são pragas virtuais variantes dos denominados cavalos-de-tróia, se diferenciando destes por precisarem de arquivos específicos para se replicar e contaminar um computador e se diferenciando, entre eles, pelo fato de que um atua em mensagens de e-mail trocadas por serviços de webmail e o outro, não.

III O uso de firewall e de software antivírus é a única forma eficiente atualmente de se implementar os denominados filtros anti-spam.

IV Se o sistema de nomes de domínio (DNS) de uma rede de computadores for corrompido por meio de técnica denominada DNS cache poisoning, fazendo que esse sistema interprete incorretamente a URL (uniform resource locator) de determinado sítio, esse sistema pode estar sendo vítima de pharming.

V Quando enviado na forma de correio eletrônico para uma quantidade considerável de destinatários, um hoax pode ser considerado um tipo de spam, em que o spammer cria e distribui histórias falsas, algumas delas denominadas lendas urbanas.

A quantidade de itens certos é igual a

intranet, julgue os itens subseqüentes.

informação em ambientes eletrônicos, julgue os itens que se

seguem.

Está correto o que se afirma APENAS em

subsequentes.

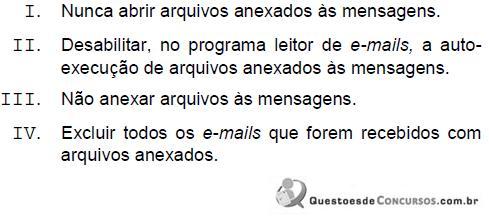

I. Nunca abrir arquivos anexados às mensagens.

II. Desabilitar, no programa leitor de e-mails, a auto- execução de arquivos anexados às mensagens.

III. Não anexar arquivos às mensagens.

IV. Excluir todos os e-mails que forem recebidos com arquivos anexados.

Está correto o que se afirma APENAS em

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

Antes de acessar o sítio do BB, o usuário acessou páginas da Internet não muito confiáveis e o computador por meio do qual o acesso à Internet foi realizado contraiu um vírus de script.

Nessa situação, é possível que um trojan seja instalado no computador do usuário sem que este saiba o que está acontecendo.