Questões de Concurso

Sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.593 questões

Julgue o item quanto ao programa de correio eletrônico MS Outlook 2016, ao sítio de busca Google e às noções de vírus, worms e pragas virtuais.

Os rootkits são programas maliciosos que infectam o sistema dezenas de vezes sem que o usuário perceba. Contudo, eles são facilmente encontrados, pois não conseguem se esconder dos programas de detecção.

No que diz respeito aos sítios de busca e pesquisa na Internet, aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

Embora sejam muito eficientes, os Cavalos de Troia não

podem ser utilizados para conduzir o usuário para sites

falsos. Sua principal função é entrar no computador e

liberar uma porta para uma possível invasão de outros

tipos de vírus e worms.

No que diz respeito aos sítios de busca e pesquisa na Internet, aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

Um rootkit é capaz de criar arquivos no sistema

operacional sem a autorização do usuário administrador

do computador. Contudo, não consegue ocultá‐los.

Considere as características de pragas virtuais, abaixo.

I. Não se propaga por meio da inclusão de cópias de si mesmo em outros programas ou arquivos, mas sim pela execução direta de suas cópias ou pela exploração automática de vulnerabilidades existentes em programas instalados em computadores.

II. É um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. Para que possa se tornar ativo e dar continuidade ao processo de infecção, ela depende da execução do programa ou arquivo hospedeiro, ou seja, para que o seu computador seja infectado é preciso que um programa já infectado seja executado.

III. É um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros. Pode ser usado tanto de forma legítima quanto maliciosa, dependendo de como é instalado, das ações realizadas, do tipo de informação monitorada e do uso que é feito por quem recebe as informações coletadas.

Os itens I, II e III descrevem corretamente um

O Programa é:

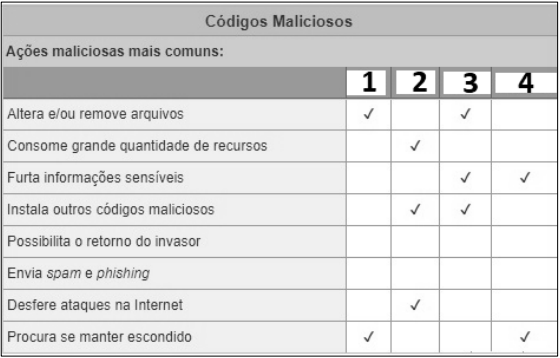

De acordo com a figura, assinale a alternativa que associa corretamente cada coluna ao tipo de malware caracterizado.

Nas questões que avaliem conhecimentos de informática, a menos que seja explicitamente informado o contrário, considere que:

todos os programas mencionados estejam em configuração‐padrão, em português; o mouse esteja configurado para pessoas destras;

expressões como clicar, clique simples e clique duplo refiram‐se a cliques com o botão esquerdo do mouse; teclar corresponda à

operação de pressionar uma tecla e, rapidamente, liberá‐la, acionando‐a apenas uma vez. Considere também que não haja restrições

de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

Julgue o item quanto ao programa de navegação Google Chrome, em sua versão mais atual, aos conceitos de organização e de gerenciamento de arquivos e pastas e às noções de vírus, worms e pragas virtuais.

Um worm é capaz de executar uma cópia de si mesmo,

em outro sistema, usando um recurso explícito de

execução remota.

Julgue o item quanto ao programa de navegação Google Chrome, em sua versão mais atual, aos conceitos de organização e de gerenciamento de arquivos e pastas e às noções de vírus, worms e pragas virtuais.

A bomba lógica é um tipo de código malicioso embutido

no malware que consegue fazer com que o computador

trave ou se torne muito lento, de forma a interromper o

trabalho do usuário. Contudo, esse tipo de praga virtual

não consegue eliminar dados ou arquivos.

No que diz respeito aos programas de navegação Google Chrome, em sua versão mais recente, ao Microsoft Outlook e às noções de vírus, worms e pragas virtuais, julgue o item.

O SPAM é amplamente utilizado para envio de

mensagens destinadas a propagandas.

No que diz respeito aos programas de navegação Google Chrome, em sua versão mais recente, ao Microsoft Outlook e às noções de vírus, worms e pragas virtuais, julgue o item.

A principal característica da praga virtual conhecida como phishing é ter sido desenvolvida unicamente para

prejudicar o funcionamento da máquina, seja

consumindo todo o processamento ou até mesmo

ocupando todo o espaço em disco.

Acerca dos conceitos de redes de computadores, do programa de navegação Mozilla Firefox, em sua versão mais atual, e das noções de vírus e worms, julgue o item.

Um worm é um programa disfarçado que invade os sistemas com um único objetivo: publicidade. Esse tipo de vírus é inofensivo e não causa nenhum tipo de problema para a rede de computadores.

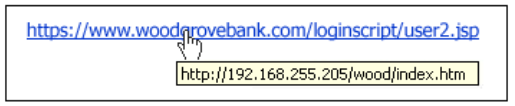

Com relação aos tipos de pragas virtuais. Ao ler seus e-mails, o usuário verificou que recebeu uma mensagem um pouco estranha, acha que pode ser um golpe que visa roubar suas informações pessoais (roubo de identidade). E mostrou o seguinte link ao técnico de laboratório:

No exemplo acima (imagem), observe que colocar (sem clicar) o ponteiro do mouse sobre o link

revela o endereço Web real, conforme exibido na caixa com o plano de fundo amarelo. Nesse

tipo de mensagem de e-mail, o destinatário é direcionado a um site fraudulento no qual são

solicitados a fornecer informações pessoais, por exemplo, o número ou a senha de uma conta.

Isso é um caso típico de:

Qual é esse golpe?