Questões de Concurso

Sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.593 questões

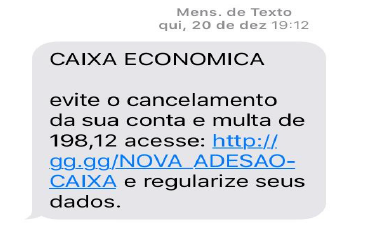

Acreditando que se tratava de uma mensagem enviada de fato pelo banco em que possui conta corrente, imediatamente clicou no link e começou a preencher os dados que estavam sendo solicitados, como: agência, conta, senha e demais dados confidenciais. No dia seguinte, ao conferir o saldo de sua conta corrente, Larissa percebeu que o saldo estava negativo. No contexto de Segurança da Informação, assinale a alternativa que represente o tipo de ameaça de que Larissa foi vítima.

A respeito do programa de correio eletrônico MS Outlook 2016, dasnoções de vírus, worms e pragas virtuais e dos aplicativos para segurança da informação, julgue o item.

A bomba lógica tem como característica principal enviar várias requisições de informação para um sistema de computação, com o objetivo de paralisá‐lo.

A respeito do programa de correio eletrônico MS Outlook 2016, dasnoções de vírus, worms e pragas virtuais e dos aplicativos para segurança da informação, julgue o item.

Os tipos de ataque Cavalo de Troia e backdoor agem da mesma forma. Ambos necessitam de uma senha para acessar o sistema e burlar os procedimentos de segurança.

No que diz respeito ao programa de correio eletrônico Microsoft Outlook 2016, aos procedimentos de segurança da informação e às noções de vírus, julgue o item a seguir.

O Backdoor, um tipo específico de vírus muito poderoso,

não utiliza o e-mail como forma de invasão.

Julgue o item seguinte quanto ao programa Microsoft Word 2013, ao programa de navegação Google Chrome, em sua versão mais atual, e às noções de vírus, worms e pragas virtuais.

Botnets são computadores infectados por arquivos

considerados como maliciosos que podem ser

controlados por criminosos, remotamente.

Julgue o item seguinte quanto ao programa Microsoft Word 2013, ao programa de navegação Google Chrome, em sua versão mais atual, e às noções de vírus, worms e pragas virtuais.

O vírus de boot é um vírus que age diretamente na inicialização do sistema de computadores conectados à

rede. Contudo, ele não é espalhado por meio de dispositivos, como, por exemplo, pen drives.

Considere o texto a seguir.

“Este malware criptografa os arquivos da vítima de forma que somente a chave criptográfica em poder dos criminosos virtuais pode descriptografá-los. Basicamente os criminosos “sequestram” os dados da máquina infectada pedindo dinheiro em moeda virtual bitcoin para liberarem os dados.”

Trata-se de um:

No contexto da segurança da informação, analise os itens a seguir:

I. Software que recebe atualizações periódicas com informações sobre novos malwares, com o objetivo de proteger o computador, eliminando e impedindo a propagação de novas ameaças.

II. Protege as redes de computadores filtrando os pacotes de dados e permitindo o tráfego somente do que for permitido previamente.

III. Refere-se à manipulação das pessoas pela persuasão a fim de descobrir informações sigilosas.

As definições acima se referem, respectivamente, a

O termo malwares, utilizado para se referir a programas maliciosos, nasceu da combinação das palavras, de língua inglesa, malicious e software.

Há um tipo de malware, normalmente recebido como um “presente” (por exemplo, um cartão virtual), que possibilita uma maneira de acesso remoto ao computador após a infecção e, além de executar as funções para as quais foi projetado, executa também outras funções normalmente danosas e sem o conhecimento dos usuários.

O malware descrito é denominado de

Acerca de pesquisas na Web e de vírus e ataques a computadores, julgue o item subsequente.

Se um rootkit for removido de um sistema operacional, esse

sistema não voltará à sua condição original, pois as mudanças

nele implementadas pelo rootkit permanecerão ativas.

No que diz respeito ao programa de correio eletrônico MS Outlook 2016, ao sítio de busca Google e aos procedimentos de segurança da informação, julgue o item seguinte.

Com o objetivo de dar agilidade a determinados

processos internos de uma organização, os usuários de

computador podem executar programas que contêm

códigos maliciosos, oriundos da Internet.

Em relação aos conceitos básicos sobre Internet e suas ferramentas, marque V se a afirmativa for verdadeira ou F se for falsa.

( ) Um usuário doméstico faz acesso à Internet por meio de um serviço contratado de acesso por fibra ótica. Esse acesso, disponibilizado pelo serviço contratado, é realizado pelo provedor.

( ) Um worm é um arquivo de texto armazenado no computador de um usuário a pedido de um servidor da web, permitindo que um site armazene informações no computador do usuário e depois as recupere.

( ) No caso de se utilizar de um servidor proxy firewall para acessar um sítio na Internet, o cliente não troca pacotes de informações diretamente com o servidor solicitado.

( ) Para acessar conteúdos disponíveis, um usuário deve dispor de um aplicativo conhecido por cliente de e-mail.

Assinale a alternativa que apresenta a sequência correta, de cima para baixo.

Analise as afirmações sobre vírus e trojans relativas às suas características.

I. Os vírus são programas (ou partes de um programa) que infectam um hospedeiro. Nesse caso, o hospedeiro é um arquivo qualquer do computador, ou seja, um vírus não existe de forma autônoma;

II. Os vírus de computador não são capazes de criar cópias de si mesmos em outros arquivos para propagarem a infecção;

III. Um trojan, normalmente, se apresenta como algo inofensivo, mas que, na verdade, possui objetivos maliciosos, como permitir acesso não autorizado a portas de comunicação que possibilitem a invasão do computador que o executou.

Marque a alternativa que apresenta as afirmações CORRETAS.

Acerca dos conceitos de organização e de gerenciamento de arquivos, pastas e programas, dos procedimentos de segurança da informação e das noções de vírus, julgue o item subsequente.

O vírus de macro é um tipo de vírus que possui um baixo

poder de propagação e sua infecção dá-se normalmente

por meio da abertura de arquivos de imagens, como, por

exemplo, jpeg e gifs animados.

Programa malicioso que tem como finalidade registrar e armazenar tudo o que é digitado pelo usuário, quase sempre a fim de capturar, por exemplo, senhas de acesso ou números de cartões de crédito.

As informações apresentadas descrevem o programa denominado