Questões de Concurso

Sobre princípios de segurança, confidencialidade e assinatura digital em noções de informática

Foram encontradas 859 questões

I- Cavalo de Troia pode ser entendido como um software que se apresenta como benigno, mas que, quando executado, opera ações maliciosas, diversas ao propósito originalmente apresentado ao usuário. II- A autenticação em dois fatores é um mecanismo de prevenção de perda de dados. III- Criptografia é o ato de embaralhar informações de maneira que apenas quem as embaralhou consegue desembaralhar (descriptografar).

É correto o que se afirma em:

O controle das estruturas organizacionais não é considerado como um dos tipos de controle julgados importantes para se alcançar a segurança da informação em uma empresa.

A maneira mais eficaz de o usuário de computador se prevenir de ataques como keyloggers ou spywares é navegar na Internet com o Firefox, no modo navegação privativa.

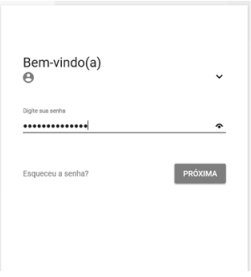

Observe a imagem abaixo.

A tecnologia desenvolvida que é utilizada normalmente

para proteger senhas de e-mail, como no campo “Digite sua

Senha”, que se refere à segurança da informação, é

chamada de

Sabendo disso, responda V (verdadeiro) e F (Falso) para as afirmações a seguir.

1. A Redundância é um elemento fundamental para proteger o tráfego de redes.

2. O vazamento de dados do Facebook não foi o que afetou mais pessoas.

3. Há mais de 50 anos, países como EUA e URSS já se preocupavam com vazamentos por radiação eletromagnética.

4. O Google+ não foi encerrado prematuramente devido a falhas de segurança que comprometiam a privacidade dos usuários.

5. A autenticação de dois fatores só serve para os usuários perderem tempo.

I. A senha de administrador deve ser compartilhada com todos os usuários do computador. II. Deve-se criar e permitir o uso de contas compartilhadas, assim é possível rastrear as ações realizadas por cada um e detectar uso indevido. III. Todas as contas existentes no computador devem ter senha.

Está(ão) CORRETO(S):

I. Pelo acesso a páginas Web maliciosas, utilizando navegadores vulneráveis. II. Pela execução de arquivos previamente infectados.

I. Protege os dados sigilosos armazenados em um computador.

II. Protege os backups contra acesso indevido, principalmente aqueles enviados para áreas de armazenamento externo de mídias.

III. Protege as comunicações realizadas pela Internet, como os e-mails enviados/recebidos e as transações bancárias e comerciais realizadas.

Estão CORRETOS:

Leia as afirmativas e assinale a alternativa correta.

I. A _________________ é o processo reversível de conversão de uma mensagem em um código secreto.

II. A ________________ é uma técnica de conversão de um texto original em código utilizada para verificar a identidade do emissor.

A Alternativa que substitui corretamente os espaços em branco nas afirmativas é:

OBSERVAÇÕES:

1. A menos que seja explicitamente informado na questão, o termo “clicar” significa a operação de pressionar o botão esquerdo do mouse;

2. Para todos os programas e acessórios mencionados nas questões, considere a configuração padrão em português do Brasil, quando existir.

Analise as afirmativas a seguir e assinale a alternativa correta. São boas práticas em segurança da informação:

I. Manter um software antivírus atualizado.

II. Desabilitar o firewall do Windows.

III. Não clicar em links suspeitos recebidos por e-mail.

IV. Divulgar e compartilhar senhas.

V. Manter o sistema operacional (Windows) atualizado.