Questões de Concurso Sobre noções de informática

Foram encontradas 61.277 questões

O Google Documentos permite que seus arquivos sejam exportados para dois tipos de arquivos: pdf e word, mantendo o arquivo original intacto, pois ele fica salvo no Google Drive. Para isso, clique em "Arquivo", selecione "Fazer download como" e escolha o formato que preferir.

O vírus é um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos.

( ) Memória RAM: memória volátil usada para armazenar temporariamente dados e programas que estão sendo utilizados pela CPU, permitindo acesso rápido durante a execução das tarefas.

( ) Memória DDR: é um tipo de memória ROM não volátil.

( ) Memória ROM: memória não volátil usada para armazenar firmware, como o BIOS, que é essencial para o funcionamento básico do hardware do computador.

A sequência está correta em

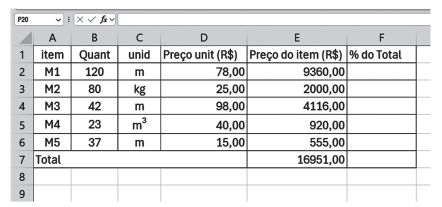

Considere a seguinte planilha desenvolvida no programa

Excel.

Para completar adequadamente a coluna % do total,

dentre o que pode ser digitado na célula F2, de maneira

que possa ser copiado para as células F3, F4, F5 e F6,

encontra-se

No Microsoft Word 2007, qual atalho é utilizado para "Selecionar todo o texto"?

Fonte: LAUDON, Kenneth; LAUDON, Jane. Sistemas de informação gerenciais. São Paulo: Pearson Prentice Hall, 2010, p. 218.

Considerando o contexto dos malwares, relacione a segunda coluna à primeira.

1- Vírus de computador 2- Worm 3- Cavalo de Troia

( ) Ele é um programa de software espúrio que se anexa a outros programas de software ou arquivos de dados a fim de ser executado. ( ) Ele é um software que, inicialmente, parece benigno, mas, posteriormente, faz algo diferente do esperado. ( ) Ele é um programa de computador independente que copia a si mesmo de um computador para outro por meio de uma rede. ( ) Ele pode funcionar sozinho, sem se anexar a outros arquivos, e depende menos do comportamento humano para se disseminar. ( ) Ele, normalmente, passa de computador para computador quando se executa determinada ação, como enviar um e-mail com anexo ou copiar um arquivo infectado. ( ) Ele não se replica, mas é muitas vezes uma porta para que outros códigos mal-intencionados entrem no sistema do computador.

Assinale a alternativa que apresenta a sequência CORRETA, considerando a relação estabelecida de cima para baixo.