Questões de Concurso Sobre noções de informática

Foram encontradas 61.277 questões

No Microsoft Word, é possível traduzir automaticamente documentos inteiros para diferentes idiomas, utilizando uma funcionalidade nativa de tradução incorporada ao software.

No Microsoft Word, o atalho Alt + Shift + D é usado para inserir a data atual no formato configurado para o sistema operacional.

O Microsoft Word, além de ser uma ferramenta essencial para a produção de documentos escritos, oferece uma ampla gama de atalhos e recursos avançados que podem ser explorados por funcionários do setor público para otimizar a produtividade, personalizar o processo de seu serviço e enriquecer estas atividadess. Esses atalhos, que incluem combinações de teclas e funcionalidades específicas, permitem uma navegação eficiente pelo software, agilizando tarefas como formatação de texto, inserção de elementos visuais, criação de índices e tabelas de conteúdo.

O Google Documentos é uma ferramenta baseada na nuvem, o que significa que os documentos são armazenados online e podem ser acessados de qualquer dispositivo com conexão à internet.

Julgue o item que se segue.

O conhecimento dos endereços IP é importante para a segurança e o gerenciamento de redes. Os administradores de sistemas podem monitorar o tráfego de dados, identificar problemas de conexão e implementar medidas de segurança com base nos endereços IP dos dispositivos conectados.

Julgue o item que se segue.

O spyware é projetado para coletar informações pessoais dos usuários sem o seu consentimento, incluindo senhas, histórico de navegação, dados financeiros e outros dados sensíveis. Isso representa uma séria violação de privacidade e pode resultar em roubo de identidade ou outros crimes cibernéticos.

Julgue o item que se segue.

O WordPad (Windows) é um editor e processador de textos com mais recursos, embora muito longe do que o Word oferece. Possui bons recursos de formatação sendo uma boa opção para quem não deseja utilizar o Word.

Julgue o item que se segue.

A internet é uma entidade estática e monolítica, concebida exclusivamente para a transmissão passiva de informações unidirecionais, sem qualquer capacidade de interação ou evolução dinâmica entre os usuários.

Julgue o item que se segue.

Os 'Jump Lists', são uma funcionalidade que permite aos usuários acessar de maneira rápida e conveniente documentos recentes e tarefas frequentes associadas a aplicativos específicos diretamente a partir da barra de tarefas, contribuindo assim para uma experiência de uso mais eficiente e organizada do sistema operacional, que foi introduzido no windows 7.

O Google Documentos é acessível a partir de qualquer dispositivo conectado à internet. Isso significa que os alunos podem trabalhar em seus projetos tanto na escola quanto em casa, facilitando a continuidade do aprendizado e a colaboração fora do ambiente escolar.

Os worms são projetados para se espalhar por meio de redes de computadores, aproveitando-se da conectividade entre dispositivos. Eles podem se propagar através de compartilhamento de arquivos, e-mails, mensagens instantâneas, mídias sociais ou outras formas de comunicação online.

O FTP: File Transfer Protocol (Protocolo de Transferência de Arquivo) é um recurso utilizado para transferências de arquivos pela internet. Este protocolo permite apenas o envio e o recebimento dos arquivos, no entanto para a leitura serão necessários outros programas.

O Google Documentos permite que seus arquivos sejam exportados para dois tipos de arquivos: pdf e word, mantendo o arquivo original intacto, pois ele fica salvo no Google Drive. Para isso, clique em "Arquivo", selecione "Fazer download como" e escolha o formato que preferir.

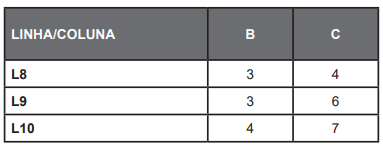

Um usuário de uma planilha MS Excel, na versão 201X, confeccionou a seguinte tabela:

Na célula D11, escreveu a fórmula “=(MED(B8:C10))”, copiou-a e colou-a para a célula D13.

A nova fórmula foi executada e apresentou como resultado o

número: