Questões de Concurso Sobre noções de informática

Foram encontradas 61.208 questões

Assinale a alternativa que indica corretamente um método para mover esses arquivos utilizando o Explorador de Arquivos do Windows.

Assinale a alternativa que descreve corretamente o processo de inserção e manipulação de figuras no Microsoft Word 365.

Assinale a alternativa correta sobre o Slide Mestre.

Em uma situação em que é necessário consolidar dados de vendas mensais armazenados em diferentes arquivos CSV em uma única tabela no Excel, quais são os benefícios de se usar o Power Query para esta tarefa?

Sobre os aplicativos do Google Workspace, assinale a alternativa que apresenta uma afirmação verdadeira:

I. O _____ é desenvolvido pela Google, sendo usado em dispositivos de vários fabricantes.

II. O _____ é desenvolvido pela Apple, sendo de uso exclusivo em dispositivos fabricados pela empresa.

III. Tanto o Android quanto o iOS são sistemas operacionais _____, que são projetados com objetivos como otimização da eficiência energética e usabilidade em dispositivos com telas sensíveis ao toque.

Assinale a alternativa que correta e respectivamente preenche as lacunas nos excertos:

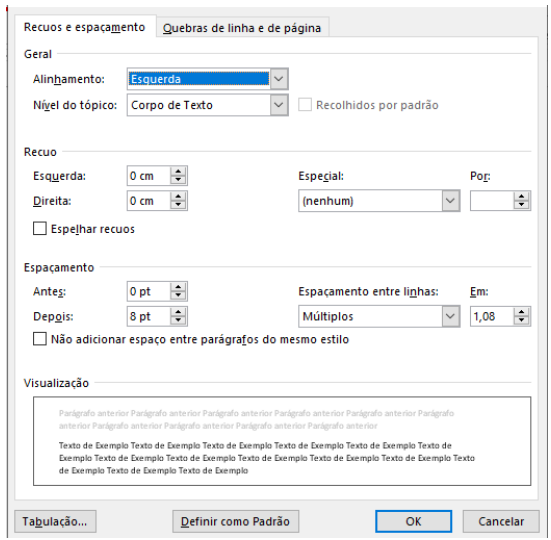

Figura 1 – Word 2013 A

Figura 1 representa qual caixa de diálogo?

I. O atalho Ctrl+Shift+C permite salvar como o desenho. II. F8 alterna o modo ortogonal. III. DAN – DIMANGULAR, permite criar uma cota angular.

Quais estão corretas?

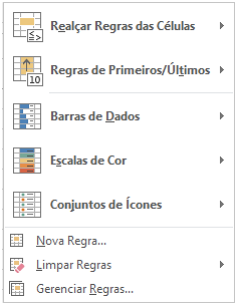

Figura 1 – Excel 2013

Pode-se afirmar corretamente que estão sendo apresentadas as opções do(a):

Coluna 1

1. Backup completo.

2. Backup diferencial.

3. Backup incremental.

Coluna 2

( ) Copia apenas os arquivos que foram modificados desde o último backup.

( ) Copia todos os dados, independentemente de alterações.

( ) Copia apenas os arquivos que foram modificados desde o último backup completo.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é: