Questões de Concurso Sobre noções de informática

Foram encontradas 61.276 questões

I. O _____ é desenvolvido pela Google, sendo usado em dispositivos de vários fabricantes.

II. O _____ é desenvolvido pela Apple, sendo de uso exclusivo em dispositivos fabricados pela empresa.

III. Tanto o Android quanto o iOS são sistemas operacionais _____, que são projetados com objetivos como otimização da eficiência energética e usabilidade em dispositivos com telas sensíveis ao toque.

Assinale a alternativa que correta e respectivamente preenche as lacunas nos excertos:

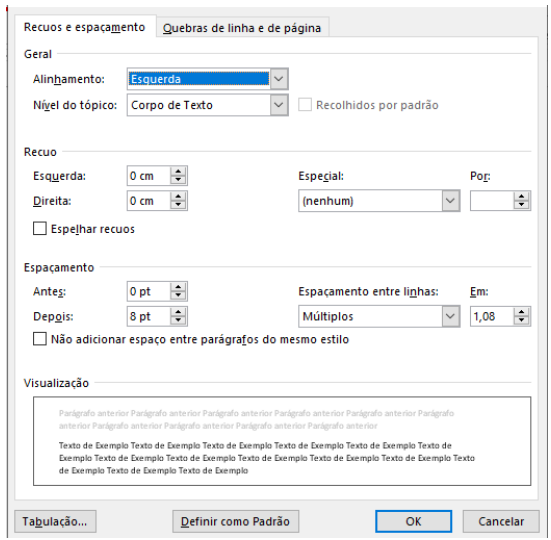

Figura 1 – Word 2013 A

Figura 1 representa qual caixa de diálogo?

I. O atalho Ctrl+Shift+C permite salvar como o desenho. II. F8 alterna o modo ortogonal. III. DAN – DIMANGULAR, permite criar uma cota angular.

Quais estão corretas?

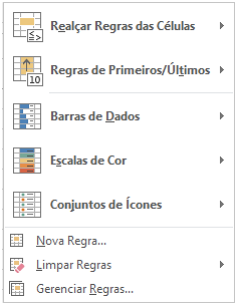

Figura 1 – Excel 2013

Pode-se afirmar corretamente que estão sendo apresentadas as opções do(a):

Coluna 1

1. Backup completo.

2. Backup diferencial.

3. Backup incremental.

Coluna 2

( ) Copia apenas os arquivos que foram modificados desde o último backup.

( ) Copia todos os dados, independentemente de alterações.

( ) Copia apenas os arquivos que foram modificados desde o último backup completo.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I. O worm pode espalhar sozinho cópias de si mesmo para computadores não infectados. Worms são capazes de se aproveitar de falhas de segurança nas redes para se propagar em vários dispositivos e servem como porta de entrada para ameaças ainda mais graves.

II. Um vírus de computador é um tipo de programa ou código malicioso criado para alterar a forma como um computador funciona.

III. Os trojans invadem o computador disfarçados de programas reais. Quando um deles entra no sistema, pode executar ações destrutivas antes mesmo de que você perceba.

Quais estão corretas?

Julgue o item que segue.

Para distinguir entre a presença de vírus em um

computador e o acúmulo de cookies no navegador, é

necessário atentar para determinados indicadores, uma

vez que ambos compartilham um sintoma comum: a

exaustão do armazenamento e a coleta não autorizada

de dados. Essa diferenciação pode ser realizada por meio

de uma análise do desempenho do sistema após a

remoção dos excessos de cookies. Esse procedimento

deve ser conduzido através das configurações de

Privacidade, ou Privacidade e Segurança, disponíveis no

navegador.

Julgue o item que segue.

O Google Classroom é uma plataforma que facilita a

aplicação de métodos de ensino a distância de maneira

simples, eficaz e unificada. Essa plataform é adequada

tanto para instituições educacionais quanto para

empresas, pois proporciona um ambiente online onde

professores, alunos e equipes podem interagir de forma

organizada e eficiente. Uma das grandes vantagens do

Google Classroom é sua capacidade de oferecer

feedbacks personalizados.

Julgue o item que segue.

O Google Planilhas representa uma solução tecnológica

de acesso apenas gratuito, oferecendo diversas

facilidades ao usuário. Entre suas funcionalidades mais

avançadas destaca-se o recurso do botão “Explorar”, que

mobiliza a inteligência artificial do Google para pesquisar

tendências, criar gráficos e produzir visualizações

personalizadas.

Julgue o item que segue.

Para habilitar o uso do mouse por meio do teclado em

todas as versões do Windows, é preciso pressionar

simultaneamente as teclas Alt esquerda + Shift esquerda

+ Num Lock. Isso abrirá uma janela chamada "Teclas

para Mouse". Para ativar o recurso, deve-se usar a tecla

"Tab" para selecionar entre "Sim" ou "Não", e em seguida

pressionar "Enter" no teclado para confirmar a seleção.

Julgue o item que segue.

Para identificar os vários tipos de arquivos (arquivos de

textos, de som, imagem etc), é necessário observar a

extensão, entendendo que, no caso do Windows, “ppsx”

significa que o documento é uma apresentação de slides

do PowerPoint; “PDF” é um arquivo de formato de

documento portátil; “JPG” ou “JPEG” são arquivos de foto

Join Photographic Experts Group; “doc” e “docm” são

documentos do Microsoft Word. Para alterar a extensão

do arquivo, é necessário alterar o nome do mesmo,

trocando a sigla após o “.”, por exemplo: “RELATÓRIO

2024.pdf”, para “RELATÓRIO 2024.docm”.

Julgue o item que segue.

Worms são programas instalados em um computador

sem o conhecimento do usuário durante a execução de

outro software. Eles capturam informações sobre o

usuário, como padrões de navegação e senhas, e as

enviam remotamente para outro computador.

Julgue o item que segue.

A implementação de procedimentos de backups é

fundamental para preservar a integridade dos arquivos.

Existem três metodologias para o armazenamento de

cópias de segurança: Full (completo), que replica todos

os dados integralmente; Incremental, que registra apenas

os novos ou alterados; e Diferencial, similar ao

Incremental, porém copia tudo o que foi modificado

desde o último Backup completo.

Julgue o item que segue.

A detecção de malware em computadores requer a

observação cuidadosa de diversos indicadores, que

incluem, entre outros, a redução do espaço de

armazenamento interno, uma vez que muitos malwares

têm o hábito de baixar e instalar arquivos adicionais no

dispositivo infectado. Além disso, a ocorrência excessiva

de pop-ups e o superaquecimento do computador

também podem ser sintomas reveladores da presença de

malware.