Questões de Concurso Sobre noções de informática

Foram encontradas 60.131 questões

O diretório em destaque é conhecido como

, com um objetivo específico de

, com um objetivo específico de

“Lenovo 82MG0009BR - Notebook ideapad Gaming 3i, i5-11300H, 8GB, 512GB SSD Dedicada GTX 1650 4GB 15.6” FHD WVA W11, Preto”

As citações na especificação que fazem referência à memória principal RAM e à memória secundária de armazenamento são, respectivamente

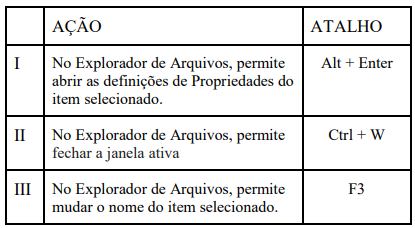

Sobre os atalhos disponibilizados no sistema operacional Windows 7, analise as combinações entre AÇÃO e ATALHO, e assinale a alternativa CORRETA:

Analise as descrições a seguir e assinale a alternativa que apresenta a SEQUÊNCIA CORRETA sobre os 5 pilares da segurança da informação:

I. Garante que as informações estejam acessíveis aos usuários autorizados quando precisarem.

II. Garante que não seja possível negar a autoria de uma ação ou mensagem.

III. Verifica a identidade dos usuários e a origem das informações.

IV. Garante que apenas pessoas autorizadas acessem as informações.

V. Assegura que as informações sejam precisas e confiáveis, livres de alterações não autorizadas.

I. Por uma questão de segurança, o Firefox sempre bloqueia a navegação a todos os sites que não suportem HTTPS.

II. O Firefox possui funcionalidade de sincronização do navegador, funcionalidade esta que permite um usuário continuar navegando de onde parou quando alternar entre computador, celular e tablet.

III. É possível configurar o mecanismo de busca padrão da barra de endereços do Firefox para mecanismos como o Google, Bing e Wikipedia.

Assinale a alternativa CORRETA:

Sobre o mecanismo de busca da Google, analise os itens a seguir:

I. É possível fazer uma busca usando conteúdo textual como entrada.

II. É possível fazer uma busca usando áudio como entrada.

III. É possível fazer uma busca usando uma imagem como entrada, através da ferramenta “Google Lens”.

Está(ão) CORRETO(S):

“ _______________________ é um tipo de ataque no qual o atacante se passa por uma fonte confiável para enganar o alvo e obter informações sensíveis ou causar algum tipo de dano.”

Assinale a alternativa que preenche CORRETAMENTE as lacunas da sequência.

I. Ataque de vulnerabilidade. Envolve o envio de algumas mensagens bem elaboradas a uma aplicação vulnerável ou a um sistema operacional sendo executado em um hospedeiro direcionado. Se a sequência correta de pacotes é enviada a uma aplicação ou sistema operacional vulnerável, o serviço pode parar ou, pior, o hospedeiro pode pifar. II. Inundação na largura de banda. O atacante envia um grande número de pacotes ao hospedeiro direcionado — tantos pacotes que o enlace de acesso do alvo se entope, impedindo os pacotes legítimos de alcançarem o servidor. III. Inundação na conexão. O atacante estabelece um grande número de conexões TCP semiabertas ou abertas no hospedeiro-alvo. O h

É CORRETO afirmar que: